Категория: Инструкции

^ О назначении администратора безопасности

информационных систем персональных данных

в администрации Мокшанского района Пензенской области

В целях исполнения администрации Мокшанского района требований Федерального закона от 27.07.2006 № 152-ФЗ «О персональных данных»

(с последующими изменениями), руководствуясь Уставом Мокшанского района, -

1. Назначить администратором безопасности информационных систем персональных данных администрации Мокшанского района Гостенина Андрея Владимировича, главного специалиста администрации Мокшанского района и закрепить за ними информационные системы персональных данных администрации Мокшанского района, согласно приложению № 1.

2. Утвердить типовую инструкцию администратора безопасности информационной системы персональных данных в администрации Мокшанского района, согласно приложению № 2.

3. Начальнику организационного отдела администрации Мокшанского района до 01 апреля 2011 года привести должностную инструкцию муниципального служащего, назначенного администратором безопасности, в соответствие с действующим законодательством.

4. Контроль за исполнением настоящего распоряжения возложить на руководителя аппарата администрации Мокшанского района.

^ Глава администрации Мокшанского районараспоряжением администрации Мокшанского района

от 17.03.2011 № 27

информационных систем персональных данных

администрации Мокшанского района за специалистом

по защите информации

Фамилия, имя, отчество

Информационные системы персональных данных структурного подразделения

главный специалист администрации Мокшанского района

Отдел учета и отчетности

Комиссия по делам несовершеннолетних и защите их прав

распоряжением администрации Мокшанского района

от 17.03.2011 № 27

администратора безопасности информации информационных

систем персональных данных в администрации

Мокшанского района Пензенской области

1. Общие положения

1.1. Данная Типовая инструкция является руководящим документом администратора безопасности информации информационной системы персональных данных (далее – ИСПДн) в администрации Мокшанского района.

1.2. Требования специалиста по защите информации ИСПДн администрации Мокшанского района, связанные с выполнением им своих функций, обязательны для исполнения всеми сотрудниками подразделений, допущенными к обработке персональных данных.

1.3. Работа с персональными данными (далее – ПДн) строится на следующих принципах:

- принцип персональной ответственности – в любой момент времени за каждый документ, содержащий ПДн (не зависимо от типа носителя: бумажный, электронный), должен отвечать конкретный работник;

- принцип контроля и учета – все операции с документами, содержащими ПДн, должны отражаться в соответствующих журналах и карточках.

^ 2. Обязанности администратора безопасности ИСПДн администрации Мокшанского района Пензенской области

2.1. В своей повседневной деятельности администратор безопасности руководствуется данной Типовой инструкцией и другими документами, регламентирующими защиту персональных данных от утечки по техническим каналам и несанкционированного доступа (далее - НСД), эксплуатационной документацией на установленные на объекте информатизации системы защиты информации от НСД и от утечки информации по техническим каналам.

2.2. Администратор безопасности ИСПДн администрации Мокшанского района:

- обеспечивает поддержку подсистем управления доступом, регистрации и учета информационных ресурсов;

- контролирует целостность программно-аппаратной среды, хранимой и обрабатываемой информации;

- контролирует доступность и конфиденциальность хранимой, обрабатываемой и передаваемой по каналам связи информации.

2.3. На администратора безопасности возлагаются следующие обязанности:

- следить за сохранностью наклеек с защитной и идентификационной информацией на корпусах персональных электронно-вычислительных машинах (далее – ПЭВМ);

- знать уровень конфиденциальности обрабатываемой информации и класс ИСПДн, следить за тем, чтобы обработка информации производилась только с использованием учтенных съемных и несъемных носителей информации;

- контролировать соблюдение требований по учету и хранению носителей конфиденциальной информации и персональных данных;

- обеспечивать доступ к защищаемой информации пользователям согласно их прав доступа;

- незамедлительно докладывать начальнику подразделения, в котором используется ИСПДн, обо всех выявленных попытках несанкционированного доступа к информации ограниченного доступа;

- контролировать правильность применения пользователями сети средств защиты информации;

- участвовать в испытаниях и проверках ИСПДн;

- не допускать к работе на рабочих станциях и серверах посторонних лиц;

- осуществлять контроль монтажа оборудования специалистами сторонних организаций;

- участвовать в приемке для нужд новых программных средств;

- обобщать результаты своей деятельности и готовить предложения по ее совершенствованию;

- вести журнал учета работы с ИСПДн.

2.4. Регистрации в журнале учета работ ИСПДн подлежат:

- обновление программного обеспечения ИСПДн;

- обновление антивирусных баз;

- вскрытие системного блока с целью модернизации или ремонта с указанием цели вскрытия и проводимых работ;

- создание резервной копии базы данных и иной служебной информации;

- замена системного блока с указанием факта гарантированного удаления информации с жесткого магнитного диска;

- отклонения в нормальной работе системных и прикладных программных средств затрудняющих эксплуатацию рабочей станции;

- выход из строя или неустойчивое функционирование узлов ПЭВМ или периферийных устройств (дисководов, принтера и т.п.);

- перебои в системе электроснабжения.

2.5. При выявлении утечки информации администратор безопасности обязан немедленно прекратить работы в ИСПДн, подать служебную записку руководству и занести соответствующую запись в журнал учета работы ИСПДн с изложением факта нарушения, предпринятые и(или) рекомендуемые им действия.

2.6. Форма журнала регистрации работ ИСПДн (образец заполнения):

Ф.И.О. исполнителя работ

администратора государственной информационной системы персональных данных «___________________________________»

1.1. Настоящая инструкция (далее – Инструкция) определяет общие функции, ответственность, права и обязанности администратора государственной информационной системы персональных данных «____________________________________» (далее – АИС ______________________) в _____________________________________________________________________________________________________ (далее –______________________).

1.2. Администратор назначается на должность приказом __________ на основании Положения о разграничении прав доступа к обрабатываемым персональным данным в АИС ______________________ из числа штатных сотрудников ______________________ или сторонней организации, осуществляющей сопровождение АИС ______________________ по договору подряда.

1.3. Администратор подчиняется непосредственно Директору ______________________.

1.4. На время отсутствия Администратора (отпуск, болезнь, пр.) его обязанности исполняет лицо, назначенное в установленном порядке, которое приобретает соответствующие права и несет ответственность за надлежащее исполнение возложенных на него обязанностей.

1.5. Администратор в своей работе руководствуется настоящей Инструкцией, Концепцией информационной безопасности ______________________, Политикой информационной безопасности ______________________, другими регламентирующими документами ______________________, руководящими и нормативными документами регуляторов Российской Федерации в области обеспечения безопасности персональных данных.

1.6. Методическое руководство работой Администратора осуществляется ответственным за организацию обработки персональных данных в ______________________.

1.7. Администратор является ответственным лицом, обеспечивающим устойчивое функционирование всех элементов АИС ______________________ на этапах промышленной эксплуатации и модернизации.

2.1. Соблюдать требования законодательства Российской Федерации о персональных данных, в том числе требований к защите персональных данных, Правил обработки персональных данных и других нормативных документов ______________________ в области обработки и защиты персональных данных.

2.2. Создавать, изменять и удалять учетные записи всех групп пользователей в АИС ______________________.

2.3. Обеспечивать установку, настройку и своевременное обновление элементов АИС ______________________:

2.4. Обеспечивать устойчивую работоспособность элементов АИС ______________________, в том числе АРМ пользователей, и локальной вычислительной сети (далее – ЛВС).

2.5. Осуществлять резервное копирование баз данных и настроек комплекса средств автоматизации АИС ______________________ согласно Инструкции по обеспечению безопасности персональных данных.

2.6. Обеспечивать функционирование и поддерживать работоспособность СЗИ в рамках возложенных на него функций.

2.7. Поддерживать необходимый уровень защищенности (режим безопасности) персональных данных при их обработке в АИС ______________________ согласно Инструкции по обеспечению безопасности персональных данных в рамках возложенных на него функций.

2.8. Проводить периодический контроль принятых мер по защите в рамках возложенных на него функций.

2.9. В случае отказа работоспособности технических средств и ПО элементов АИС ______________________, в том числе СЗИ, принимать меры по их своевременному восстановлению и выявлению причин, приведших к отказу работоспособности.

2.10. Участвовать в проведении расследований случаев несанкционированного доступа к персональным данным и других нарушений Правил обработки персональных данных.

2.11. Участвовать в приемке новых программных и технических средств.

2.12. Совместно с администратором безопасности АИС ______________________ обеспечивать постоянный контроль выполнения пользователями установленного комплекса мероприятий по обеспечению безопасности информации.

2.13. Информировать ответственного за организацию обработки персональных данных в АИС ______________________ о фактах нарушения установленного порядка работ и попытках несанкционированного доступа к информационным ресурсам АИС ______________________

2.14. Требовать прекращения обработки информации, какв целом, таки для отдельных пользователей, в случае выявления нарушений установленного порядка работ или нарушения функционирования АИС ______________________ или СЗИ.

2.15. Обеспечивать строгое выполнение требований по обеспечению безопасности информации при организации обслуживания технических средств и отправке их в ремонт. Техническое обслуживание и ремонт средств вычислительной техники, предназначенных для обработки персональных данных, проводятся организациями, имеющими соответствующие лицензии. При проведении технического обслуживания и ремонта запрещается передавать ремонтным организациям узлы и блоки с элементами накопления и хранения информации.

2.16. Присутствовать при выполнении технического обслуживания элементов АИС ______________________, в том числе АРМ пользователей, сотрудниками сторонних организаций.

2.17. Принимать меры по реагированию в случае возникновения нештатных или аварийных ситуаций с целью ликвидации их последствий.

Администратор имеет право:

3.1. Участвовать в анализе ситуаций, касающихся функционирования средств защиты информации, и расследованиях по случаям несанкционированного доступа к персональным данным и другим случаям нарушения режима обработки персональных данных.

3.2. Вносить предложения руководству по совершенствованию работы, связанной с предусмотренными настоящей инструкцией обязанностями.

3.3. Требовать от руководства оказания содействия в исполнении своих должностных обязанностей и прав.

3.4. Запрашивать лично или через руководство информацию и документы, необходимые для выполнения своих должностных обязанностей.

Администратор несет ответственность:

4.1. За обеспечение устойчивой работоспособности элементов АИС ______________________, в том числе АРМ пользователей, при обработке персональных данных.

4.2. За ненадлежащее исполнение или неисполнение своих должностных обязанностей, предусмотренных настоящей Инструкцией, в пределах, определенных действующим трудовым законодательством Российской Федерации.

4.3. За правонарушения, совершенные в процессе осуществления своей деятельности, в пределах, определенных действующим административным, уголовным и гражданским законодательством Российской Федерации.

4.4. За причинение материального ущерба – в пределах, определенных действующим трудовым и гражданским законодательством Российской Федерации.

5.1. Настоящая Инструкция пересматривается, изменяется и дополняется по мере необходимости, но не реже одного раза в пять лет.

5.2. С приказом о внесении изменений (дополнений) в настоящую Инструкцию знакомятся под расписку все сотрудники ______________________, на которых распространяется действие этой инструкции.

Комментарии к статье "Инструкция администратора государственной информационной системы персональных данных"

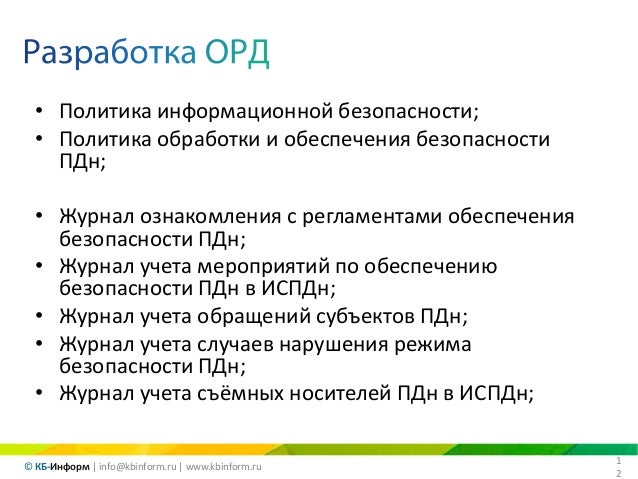

Политика информационной безопасности

Документ определяет основные требования к персоналу ИСПДн, степень ответственности персонала, структуру и необходимый уровень защищенности, статус и должностные обязанности сотрудников, ответственных за обеспечение безопасности персональных данных в ИСПДн.

Обеспечить неограниченный доступ к документу, определяющему политику оператора в отношении обработки ПДн, к сведениям о реализуемых требованиях к защите ПДн.

при наличии трудовых отношений;

при заключении договора, стороной которого является субъект персональных данных;

если персональные данные относятся к членам (участникам) общественного объединения или религиозной организации и обрабатываются соответствующими общественным объединением или религиозной организацией;

если персональные данные являются общедоступными;

если персональные данные включают в себя только фамилии, имена и отчества субъектов;

при оформлении пропусков;

если персональные данные включены в информационные системы, имеющие в соответствии с федеральными законами статус федеральных автоматизированных информационных систем, а также в государственные информационные системы персональных данных, созданные в целях защиты безопасности государства и общественного порядка;

если персональные данные обрабатываются без использования средств автоматизации.

Вводится обязанность представить в Роскомнадзор следующие сведения:

правовое основание обработки ПДн;

ФИО физ. лица или наименование юр. лица, ответственных за организацию обработки

ПДн, и их контактные данные;

сведения о наличии или об отсутствии трансграничной передачи ПДн в процессе их обработки;

сведения об обеспечении безопасности ПДн в соответствии с требованиями к защите ПДн, установленными Правительством РФ (п.2.1, ст.25, № 152-ФЗ).

Приказ «О проведении работ по защите персональных данных»

Приказ вводит в действие документы по защите персональных данных

Оператор обязан принимать меры, необходимые и достаточные для обеспечения выполнения обязанностей, предусмотренных ФЗ № 152 и принятыми в соответствии с ним нормативными правовыми актами (ст.18.1 № 152-ФЗ).

Положение об обработке персональных данных работников

Определяет порядок обработки персональных данных работников; права и обязанности организации и работников, связанные с обработкой персональных; защиту персональных данных работников. Все работники должны быть ознакомлены с ним под роспись.

Приказ о создании комиссии для проведения классификации

Данным приказом назначается комиссия для проведения классификации информационных систем персональных данных организации.

Положение о комиссии по классификации информационных систем персональных данных

Определяет функции, права, обязанности и порядок работы Комиссии по классификации. Акт классификации информационных систем персональных данных

Составляется комиссией по классификации. Комиссия назначается отдельным приказом руководителя из числа штатных сотрудников.

Классификация ИСПДн осуществляется в зависимости от категории персональных данных (ПДн ), не содержащих сведения, относящиеся к государственной тайне:

категория 1 - ПДн, касающиеся расовой, национальной принадлежности, политических взглядов, религиозных и философских убеждений, состояния здоровья, интимной жизни;

категория 2 - ПДн, позволяющие идентифицировать субъекта персональных данных и получить о нем дополнительную информацию, за исключением ПДн, относящихся к категории 1;

категория 3 - ПДн, позволяющие идентифицировать субъекта персональных данных;

категория 4 - обезличенные и (или) общедоступные персональные данные.

ИСПДн, обрабатывающие обезличенные или общедоступные персональные данные класса (категории 4) относятся к классу К4. В этом случае обязательные требования по защите ПДн не устанавливаются

Целесообразно отдельно определять категории ПДн, обрабатываемых в ИСПДн в электронном и в бумажном виде. В последнем случае следует руководствоваться постановлением Правительства Российской Федерации от 15 сентября 2008 г. N 687.

СПОСОБЫ ПОНИЖЕНИЯ ТРЕБОВАНИЙ ПО ЗАЩИТЕ ПЕРСОНАЛЬНЫХ ДАННЫХ

Существенно уменьшить обязательные требования и необходимые затраты на защиту персональных данных можно путем обезличивания и сегментирования ИСПДн, отключения сегментов ИСПДн от сетей общего пользования, организации выделенных АРМ и др.

Основная экономия затрат достигается при этом за счет отключения от Интернет, изменения классификации сегментов ИСПДн на К4 или К3

Наилучшим результатом является обезличивание и обоснование соответствия ИСПДн классу К4, для которого все персональные данные относятся к категории 4 и являются обезличенными или общедоступными.

При этом необходимо иметь ввиду, что объявить персональные данные общедоступными только внутри организации даже с согласия субъектов ПДн нельзя. В соответствии с Федеральным законом Российской Федерации от 27 июля 2007 г. №152-ФЗ «О персональных данных», общедоступными являются персональные данные, доступ неограниченного круга лиц к которым предоставлен с согласия субъекта персональных данных или на которые в соответствии с федеральными законами не распространяется требование соблюдения конфиденциальности. Поэтому в информационных системах бухгалтерского и кадрового учета, обязательно будут иметься персональные данные, которые необходимо защищать.

В этой связи наиболее эффективным является обезличивание ИСПДн путем замены ФИО субъектов ПДн на их личные коды (табельные номера), используемые для автоматизированного учета в данной организации. Существенным преимуществом этого способа является возможность непосредственной замены всех ФИО кодами вручную или с помощью встроенных средств в недоступных для самостоятельной модернизации ИСПДн (1С бухгалтерия, Парус и др.).

Обезличивание ИСПДн позволяет сохранить действующий порядок доступа пользователей, включая удаленный. Единственным отличием является размещение и использование в обезличенных ИСПДн личных кодов вместо ФИО субъектов персональных данных. При этом нельзя ограничиться обезличиванием вновь вводимых персональных данных, а ранее накопленные оставить в той же базе данных без изменения. Неиспользуемые персональные данные за предшествующие годы целесообразно скопировать на съемные оптические носители и удалить из действующих ИСПДн.

Обезличивание является наиболее приемлемым способом приведения в соответствие требованиям законодательства интегрированных многофункциональных ИСПДн и распределенных ИСПДн, использующих для обмена данными сети общего пользования.

Возможен также универсальный способ обезличивания и последующей эксплуатации недоступных для самостоятельной модернизации ИСПДн. Он заключается в разработке несложной программы или макроса для автоматической обратной замены личных кодов на ФИО в выгруженных из ИСПДн для распечатки документах. Файлы кодификатора (таблицы соответствия) ФИО и личных кодов могут быть легко сформированы путем выгрузки нужной формы из действующей ИСПДн и последующей ручной ее обработки, например в Excel, с конвертированием в файлы требуемого формата.

Важными достоинствами указанного способа обезличивания ИСПДн, кроме универсальности, являются:

- сохранение функциональности и сервисного сопровождения обезличиваемых действующих ИСПДн без их программной модернизации;

- использование единого кодификатора ФИО, содержащего персональные данные 3 категории, для распечатки документов, выгружаемых из различных обезличиваемых ИСПДн;

- возможность децентрализованного использования кодификатора ФИО на отдельных АРМ;

- обеспечение надлежащего хранения и использования кодификатора ФИО на защищенном встроенном или отдельном внешнем носителе;

- возможность редактирования и дополнения кодификатора ФИО средствами MS Office.

Если численность ПДн превышает 1000 человек и класс ИСПДн соответствует К2, то кодификатор ФИО также может быть разбит на отдельно хранимые части (файлы), не превышающие 1000 человек .При этом база обезличенных данных может оставаться общей.

Вторым по эффективности является полноеисключение из ИСПДн сведений 1 категории. касающихся расовой, национальной принадлежности, политических взглядов, религиозных и философских убеждений, состояния здоровья, интимной жизни. Даже, если в действующих ИСПДн сохранились такие показатели, то их целесообразно исключить или стереть соответствующие им данные, или заменить на условные коды. При необходимости учет персональных данных 1 категории следует осуществлять в форме анкет, справок, личных дел и иных документов только на бумажных носителях. Для формирования и ведения списков лиц с ограниченными возможностями здоровья конкретные данные о состоянии здоровья, как правило, не требуются.

Персональные данные 2 категории, позволяющие идентифицировать субъекта персональных данных и получить о нем дополнительную информацию (за исключением ПДн, относящихся к категории 1) целесообразновывести из интегрированных ИСПДн в отдельные локальные системы и отключить от Интернет.

Персональные данные 3 категории, позволяющие только идентифицировать субъекта персональных данных, в зависимости от объема данных и класса ИСПДн можно обезличивать или обрабатывать в неизменном виде.

Понижение требований по защите персональных данных путем

сегментированияинформационных систем персональных данных.

Сегментирование заключается в разделении сетевой ИСПДн на несколько сегментов для уменьшения требований и упрощения защиты персональных данных.

Оно позволяет:

- децентрализовать обработку персональных данных 2-й категории и понизить класс сегментов ИСПДн до К3, если количество субъектов персональных данных превышает 1000 человек. или если они не принадлежат организации-оператору.

- уменьшить количество защищаемых АРМ в распределенных ИСПДн.

Данный способ на практике является одним из основных.

При сегментировании ИСПДн на взаимодействующие по сети подсистемы следует иметь ввиду, что класс системы в целом равен наиболее высокому классу ее подсистем (сегментов). Поэтому простое разделение на ИСПДн подсистемы без ограничения их взаимодействия не снижает требования по защите персональных данных.

Простейшим способом ограничения взаимодействия сегментов является их физическое (гальваническое) изолирование друг от друга. Альтернативным способом сегментирования является использование сертифицированных ФСТЭК России межсетевых экранов. Однако на практике оба эти способа сопряжены с приобретением дополнительного серверного оборудования и программного обеспечения и повышенными затратами на администрирование и технологическое сопровождение сегментированной ИСПДн. Поэтому наиболее целесообразно сегментировать слабо взаимодействующие подсистемы ИСПДн, например, кадрового и бухгалтерского учета персонала и подсистемы обеспечения учебного процесса с обменом данными между ними с помощью съемных носителей.

Более эффективно осуществлять сегментирование до отдельных рабочих мест в сочетании с обезличиванием действующей ИСПДн. При этом затраты на эксплуатацию единой обезличенной ИСПДн не увеличиваются, а хранить кодификаторы ФИО (или их части) можно непосредственно на тех рабочих станциях, на которых персональные данные обрабатываются. Если ИСПДн не является распределенной и не подключена к Интернет, то мероприятия по защите отдельных рабочих мест не потребуют больших затрат.

Наиболее сложной является защита персональных данных в распределенных ИСПДн. Поэтому пересылку персональных данных по сетям общего пользования целесообразно осуществлять только в обезличенном виде. а обмен кодификаторами ФИО - курьерским способом. Это позволит избежать классификации и защиты распределенных ИСПДн.

Уменьшение требований к защите информации путем

отключения ИСПДн от сетей общего пользования.

Подключение ИСПДн к сетям общего пользования, в том числе Интернет, требует дополнительных средств защиты даже в том случае, если передача персональных данных по ним не предусмотрена.Для уменьшения требований и затрат на защиту информации целесообразно изолировать от Интернет все локальные сетевые ИСПДн.

Если персоналу необходим доступ в Интернет, то наиболее просто предусмотреть для этого дополнительные компьютеры (например, устаревшие), не подключая их к ИСПДн.

При невозможности размещения дополнительных рабочих станций требуются дополнительные сертифицированные ФСТЭК России средства защиты подключенных к Интернет персональных компьютеров, если они обрабатывают персональные данные.

Средства защиты информации (сертифицированная операционная система или специализированные средства) не должны разрешать одному и тому же зарегистрированному пользователю обрабатывать персональные данные и выходить в Интернет. Должны быть также разграничены разделы дисковой памяти и сменные носители информации. Выбор и настройка сертифицированных средств защиты информации могут осуществляться системными администраторами образовательных учреждений при консультировании со специалистами в области информационной безопасности. При этом один виртуальный пользователь (со своим логином и паролем) получает возможность выхода в Интернет, а другой – работать с персональными данными. Этими пользователями может быть одно и тоже физическое лицо. По сравнению с выделенными АРМ, изолированными от Интернет, затраты на защиту персональных данных в нераспределенных ИСПДн 3 класса для многопользовательских АРМ с разными правами пользователей увеличиваются незначительно .

Для уменьшения требований к защите информации типовые ИСПДн (системы бухгалтерского и кадрового учета 1С, Парус и др.) рекомендуется изолировать от сети Интернет.

Загрузку обновленных антивирусных баз данных, а также программ и форм персонифицированного учета и отчетности целесообразно осуществлять на других компьютерах, подключенных к сети Интернет. Безопасный перенос загруженных файлов в изолированные от Интернет локальные ИСПДн может осуществляться с использованием маркированных съемных носителей, в обязательном порядке проверяемых антивирусными средствами перед загрузкой в ИСПДн.

Официально распространяемые территориальными органами ФНС России и Пенсионного фонда России программы при соблюдении требований информационной безопасности в изолированных ИСПДн класса К3 могут использоваться при подготовке данных персонифицированного учета. При этом сформированные данные персонализированного учета должны выгружаться из ИСПДн на съемные маркированные носители. Незащищенная пересылка по сети Интернет данных, содержащих ФИО физических лиц, недопустима!

Для обеспечения необходимого информационного взаимодействия по сети Интернет рекомендуется использовать выделенные автоматизированные рабочие места, которые не подключены к локальным сетевым ИСПДн.

Перенос персональных данных между взаимодействующими по сети Интернет выделенными АРМ и локальными ИСПДн целесообразно осуществлять с помощью маркированных съемных носителей. Обмен персональными данными с помощью маркированных съемных носителей не очень удобный, но менее затратный способ защищенного информационного взаимодействия.

В противном случае необходимо дополнительно использовать дорогостоящие сертифицированные межсетевые экраны.

С целью защиты персональных данных при передаче по каналам связи участниками информационного обмена применяются средства криптографической защиты информации (СКЗИ), сертифицированные в установленном порядке.

При этом налоговый агент и налоговый орган обеспечивают хранение данных в электронном виде в установленном порядке.

Аналогичные возможности предоставляют территориальные органы Пенсионного фонда РФ. При этом необходимо соблюдать «Регламент обеспечения безопасности информации при обмене электронными документами в СЭД ПФР по телекоммуникационным каналам связи».

При этом также могут использоваться средства специализированных провайдеров. которые позволяют отправлять юридически значимые электронные документы по установленным формам в налоговые органы и ПФР, а также в органы государственной статистики.

Обязательные мероприятия по защите персональных данных в типовых нераспределенных ИСПДн класса К3 могут быть осуществлены без привлечения специалистов в области информационной безопасности. Если в таких системах АРМ пользователей, работающих персональными данными, не подключены к сети (локальной или Интернет), а обмен данными осуществляется с помощью маркированных съемных носителей, то достаточно использовать средства защиты информации (СЗИ), встроенные в сертифицированные ФСТЭК России ОС Windows XP/Vista.

Продукты Майкрософт, сертифицированные во ФСТЭК России, с точки зрения программного кода ничем не отличаются от обычных лицензионных легальных продуктов Майкрософт. Однако в соответствии с законодательством России каждый экземпляр сертифицированного ФСТЭК России продукта имеет пакет документов государственного образца о том, что данный продукт является сертифицированным, включая специальный знак соответствия с уникальным номером. В комплекте с сертифицированным программным продуктом поставляется специальная эксплуатационная документация, в соответствии с которой осуществляется настройка и контроль сертифицированных параметров этого программного обеспечения.

Кроме того, обладатель сертифицированной версии продукта, имеет защищенный доступ к специализированному сайту для получения сертифицированных обновлений. Сертифицированные продукты Майкрософт имеют оценочный уровень доверия ОУД1 (усиленный) и могут использоваться в составе информационных систем персональных данных.

Частная модель угроз

Определение угроз безопасности персональных данных осуществляется на основе утвержденной ФСТЭК России «Базовой модели угроз безопасности персональных данных». Полный перечень угроз определен ГОСТ Р 51275-2006.

Модель угроз – это перечень возможных угроз.

в ГОСТ Р 50922-2006 – «Защита информации. Основные термины и определения» дано более емкое определение:

Модель угроз (безопасности информации) – физическое, математическое, описательное представление свойств или характеристик угроз безопасности информации.

Итак, модель угроз – это документ, тем или иным способом описывающий возможные угрозы безопасности персональных данных.

Модель угроз безопасности персональных данных необходима для определения требований к системе защиты. Без модели угроз невозможно построить адекватную (с точки зрения денежных затрат) систему защиты информации, обеспечивающую безопасность персональных данных.

«Базовая модель» содержит систематизированный перечень угроз безопасности персональных данных при их обработке в информационных системах персональных данных. Многие эксперты по защите информации весьма скептически относятся к этому документу. Угрозы, приведенные в базовой модели, устарели и далеко не всеобъемлющи. Однако за неимением лучшего приходится довольствоваться текущей редакцией документа.

Выбор типовой модели угроз осуществляется в зависимости от того, имеют ли ИСПДн подключение к сетям общего пользования и (или) сетям международного информационного обмена, а также от их структуры (автономные автоматизированные рабочие места, локальные сети, распределенные ИСПДн с удаленным доступом).

Наименьшее количество угроз имеют автоматизированные рабочие места и локальные ИСПДн, не подключенные к сетям общего пользования. Если ИСПДн нераспределенные и соответствуют классу К3, то необходимые мероприятия по защите персональных данных могут быть осуществлены без привлечения специалистов в области информационной безопасности.

Для каждой угрозы, приведенной в типовой модели, следует оценить возможную степень ее реализации. Если она окажется высокой, то это может потребовать применения соответствующих дополнительных технических средств защиты информации.

Возможность реализации угрозы зависит от исходной защищенности ИСПДн и вероятности реализации угрозы.

Вероятность реализации угрозы - определяемый экспертным путем показатель, характеризующий, насколько вероятной является реализация конкретной угрозы безопасности ПДн для каждой ИСПДн.

Анализ актуальности угроз и защита персональных данных могут также осуществляться на основании Методических рекомендаций ФСБ России по обеспечению с помощью криптосредств безопасности персональных данных при их обработке в информационных системах персональных данных с использованием средств автоматизации. Однако для типовых ИСПДн 3 класса в большинстве случаев это потребует дополнительных затрат.

Если аномально опасные угрозы не выявлены, то для ИСПДн 3 класса, как правило, можно ограничиться типовыми требованиями к средствам защиты.

Описание технологического процесса обработки персональных данных

Описывает порядок обработки персональных данных в организации.

Аттестовать систему защиты ПДн.Аттестацию может провести только специализированная организация, у которой есть соответствующая лицензия ФСТЭК.

Назначение ответственного сотрудника

Положение о разграничении прав доступа к персональным данным

В данном документе представлен список лиц, ответственных за обработку персональных данных в информационных системах персональных данных, а так же их уровень прав доступа к обрабатываемым персональным данным. На стр.4 необходимо указать ФИО и должности сотрудников, имеющих доступ к персональным данным, а также системного администратора.

Перечень персональных данных

Определяет какие персональные данные обрабатываются в организации, правовые основания их обработки. Кроме того в перечне указаны сроки и места хранения информации, содержащей персональные данные.

Инструкция по обеспечению безопасности рабочих мест обработки персональных данных

Определяет требования по защите рабочих мест ИСПДн, на которых ведется обработка и хранение персональных данных

Приказ о контролируемой зоне

Контролируемая зона - это пространство, в котором исключено неконтролируемое пребывание сотрудников и посетителей оператора и посторонних транспортных, технических и иных материальных средств. Все элементы ИСПДн должны располагаться в пределах контролируемой зоны.

Обязательство о неразглашении информации

Операторы и иные лица, получившие доступ к персональным данным, обязаны не раскрывать третьим лицам и не распространять персональные данные без согласия субъекта персональных данных, если иное не предусмотрено федеральным законом.

Согласие на обработку

Субъект персональных данных принимает решение о предоставлении его персональных данных и дает согласие на их обработку свободно, своей волей и в своем интересе. Согласие на обработку персональных данных должно быть конкретным, информированным и сознательным. Согласие на обработку персональных данных может быть дано субъектом персональных данных или его представителем в любой позволяющей подтвердить факт его получения форме, если иное не установлено федеральным законом

Инструкция по обработке персональных данных без использования средств автоматизации

В инструкции приведены особенности организации обработки персональных данных, осуществляемой без использования средств автоматизации, а также меры по обеспечению их безопасности.

Приказ о порядке хранения и уничтожения Пдн

Электронный журнал обращений

Журнал учета обращений субъектов

В журнале фиксируются все обращения субъектов персональных данных, а также ответы на них.

Инструкция по работе с обращениями субъектов персональных данных

Определяет порядок реагирования на обращения субъектов персональных данных. В приложениях есть формы запросов, заявок и уведомлений.

Устанавливаются жёсткие сроки, в которые оператор ПДн обязан отвечать на запросы субъекта ПДн, Роскомнадзора и других контролирующих органов (ст. 20, № 152-ФЗ).

Приказ о назначении администратора безопасности информационных систем персональных данных

Основная задача администратора безопасности - обеспечение защищенности персональных данных в организации. Администраторов безопасности может быть несколько.

Инструкция администратора безопасности информационной системы персональных данных

Определяет обязанности и полномочия администратора информационной безопасности

Инструкция пользователя информационной системы персональных данных

Определяет обязанности и полномочия пользователей ИСПДн

Инструкция по антивирусному контролю

Журнал антивирусных проверок

Журнал заполняется администратором безопасности по результатам каждой антивирусной проверки серверов и рабочих мест информационной системы.

Порядок резервирования и восстановления работоспособности

Определяет меры и средства поддержания непрерывности работы и восстановления работоспособности ИСПДн

Журнал учета логинов

Журнал заполняется администратором безопасности. В нем указываются логины, присвоенные каждому сотруднику, имеющему доступ к информационной системе.

Работа со съёмными носителями

Инструкция по работе со съемными носителями, содержащими персональные данные

Определяет порядок работы со съемными носителями персональных данных

Журнал учета съемных носителей

Журнал заполняется администратором безопасности. В журнале указываются учетные номера всех съемных носителей, содержащих персональные данные.

Ввод в эксплуатацию СЗИ

Журнал учета СЗИ

Журнал заполняется администратором безопасности. В нем фиксируются все средства защиты информации, установленные в организации. Указывается место установки и учетные номера средств защиты.

Ознакомление с нормативной базой

План мероприятий по внутреннему контролю за соблюдением безопасности персональных данных

Определяет какие мероприятия должны быть исполнены и в какой срок. Большинство мероприятий реализуются утверждением документов, входящих в состав настоящего пакета. Если какие то мероприятие нет возможности выполнить в обозримом будущем, то их нужно либо удалить из Плана, либо указать в сроке исполнения «далекую» дату.

Перечень конфиденциальной информации

ПДТК (экспертная комиссия)

от 6 марта 1997 года №188

Перечень

сведений конфиденциального характера

1. Сведения о фактах, событиях и обстоятельствах частной жизни гражданина, позволяющие идентифицировать его личность (персональные данные), за исключением сведений, подлежащих распространению в средствах массовой информации в установленных федеральными законами случаях.

2. Сведения, составляющие тайну следствия и судопроизводства.

3. Служебные сведения, доступ к которым ограничен органами государственной власти в соответствии с Гражданским кодексом Российской Федерации и федеральными законами (служебная тайна).

4. Сведения, связанные с профессиональной деятельностью, доступ к которым ограничен в соответствии с Конституцией Российской Федерации и федеральными законами (врачебная, нотариальная, адвокатская тайна, тайна переписки, телефонных переговоров, почтовых отправлений, телеграфных или иных сообщений и так далее).

5. Сведения, связанные с коммерческой деятельностью, доступ к которым ограничен в соответствии с Гражданским кодексом Российской Федерации и федеральными законами (коммерческая тайна).

6. Сведения о сущности изобретения, полезной модели или промышленного образца до официальной публикации информации о них.

Постановление Правительства РФ от 3 ноября 1994 г. № 1233 "Об утверждении Положения о порядке обращения со служебной информацией ограниченного распространения в федеральных органах исполнительной власти"

Не могут быть отнесены к служебной информации ограниченного распространения:

Доктрина информационной безопасности россии

Основы информационной безопасности