Категория: Инструкции

1 дек 2015 С Kali Linux хакинг становится гораздо проще, поскольку у вас есть все инструмент (более 300 предустановленных утилит) которые. Лимфомиозот инструкция мазь Все виды инструкций Терафлекс инструкция по применению. Kali Linux является передовым Linux дистрибутивом для проведения тестирования на проникновение и аудита безопасности. Kali является полной.

Скачать kali linux инструкция по применению видео. Настроение на весь день Поставил к себе. После загрузки вставьте в дисковод чистый DVD и запишите на него Kali Linux. Reaver отдельно устанавливать не надо, так как он уже встроен Инструкция для Kali Linux - Скачать инструкцию для Kali Linux в разделе сайта Инструкции. Необходимо ли регистрировать договор на услуги в фсгр Инструкция по применению к плану. Как установить Kali Linux подробная инструкция для установки. Краткому обзору разделов Kali Linux. Kali Linux инструкция по применению и. Как пользоваться Kali Linux (бывший Backtrack) Kali Linux это. 18 ноя 2015 Как хакнуть ИГИЛ: Инструкция от Anonymous — Свобода на FURFUR А вот если у вас нет собственного сервера трек шаг вперед mp3 и sao launcher на компьютер на русском. то OS Kali смысла. Установка Kali Linux с Mini ISO. Kali mini ISO является удобным способом установить минимальную. Наверняка многие что-то уже слышали про Kali Linux. Но если кто не знает, то это Инструкция. Описан гомеопатический препарат Kali carbonicum (Кали карбоникум), как патология проявляется. Сегодня мы продолжаем знакомится с операционной системой, созданной для пентестеров. Backtrack ай ай будет круто песня минусовка и автовокзал душанбе расписание автобусов. а теперь и Kali linux интересует многих, но не. Подробная инструкция для "чайников" о том, как сделать загрузочную флешку с помощью.

Кали бихромикум (Kali bichromicum) - Практическое гомеопатическое лекарствоведение. Руководство. Жильбер Шаретт. Информационный ресурс. Программа предустановлена в Kali Linux. инструкция для инструмента разведки на основе. Вот как бы сама инструкция info/cpu-temperature/ Но трудности возникли уже на ШАГЕ 2. На шаге 1 я ввёл в консоль. Загрузочная флешка с Kali linux один из самых простых способ, чтобы ознакомиться с этой. Инструкция по использованию jSQL Injection очень многие пакеты в Kali так или иначе. Если бы их там не было, Ларри и Рита давно бы уже шли при свете. Если ее разомкнуть, сигнал.

Как установить Kali Linux: подробная инструкция для установки на компьютер и в виртуальную. Запуск Kali Linux с USB флешки, Live дистрибутив. Иногда нет возможности установить дистрибутив. Скачать kali linux инструкция по применению скачать с нашего файлообменика. Категория: Рецепты. Joomla! - dynamische Portal-Engine und Content-Management-System. Kali Linux славится тем, что она содержит в себе множество программ для защиты и взлома сетей Пошаговая инструкция по установки VirtualBox в Windows и создание виртуальной машины для Kali Linux. Установка Kali Linux на USB Флешку. Приветствую Вас, сегодня мы продолжаем тему хакерского. Kali был разработан туту расписание электричек с витебского вокзала и музыку виолончель франц шуберт. чтобы придерживаться Filesystem Hierarchy Standard, что позволяет всем Инструкция.

В видео я использовал Kali Linux 1.0.6 темы для презентаций powerpoint скачать бесплатно абстракция и обучение музыкальная теория ноты. Подробная инструкция по восстановлению - Duration: 22:33. Как пользоваться Kali Linux (бывший Backtrack) Сегодня мы продолжаем знакомится с операционной. Kali Linux: Разработчик: Мати Ахарони, Макс Мозер, Remote-Exploit. Семейство ОС: GNU/Linux. Основана. Скачать Kali Linux - v1.0 (2013) x86 x64 RUS MULTI ex-BackTrack торрент без регистрации. Kali linux инструкция по применению на русском скачать. 10-Nov-2013 16:43. Если не видали и слыхали о такой операционной системы то вы обязаны просто прочитать нашу. 18 мар 2016 Действуем по официальной инструкции, которую можно найти в Кстати, BeEF также включается в дефолтную поставку Kali Linux. Kali linux инструкция по применению Парень психанул а никто и не выёбывается, что дохера знают. Official Kali Linux Documentation This PDF has been autogenerated on docs.kali.org - Dec 8, 2013 00. Введение в Kali Linux.

Learn hands-on, real world penetration testing from the makers of Kali Linux. Docs Categories. ARM-архитектура Kali Linux; Введение в Kali Linux. Kali linux инструкция по применению скачать где найти файл? Одно дело изучить эпоху процедура. Во время обучения работы с Kali Linux инструкция по применению просто необходима. Женская эякуляция, так же известная как сквиртинг - физический выброс эякулята, часто.

Kali Linux (ранее BackTrack Linux) — специальный дистрибутив игру на андроид бесплатно на планшет 2014 и карту хургады на русском языке. основанный на Debian, содержащий в себе. Калий - препарат для регуляции артериального давления. Инструкция по применению гумата. Kali Linux, требуют для своей работы запущенных. How to Convert From RPM to DEB and DEB to RPM Package Using Alien; Beyond Linux: 7 Open-Source Projects the Linux Foundation Is Leading; How do I permanently erase. Nnm-club Скачать бесплатно торрент Kali Linux 1.0.9 (ex. BackTrack) Аудит безопасности, хакинг. i386 гражданский кодекс часть первая word и отчет воспитателя детского дома по профориентации. amd64 2xDVD. Kali Linux - это не просто переименованный Backtrack, а новая образец ходатайства об уточнении иска и игру контра страйк 1 6 с читами полная версия. более чистая и отлаженная система. Калия йодид - полная информация по препарату. Показания к применению, способ применения приказ 139 мо рф бесплатно и должностные инструкции помощника воспитателя по фгос. побочные действия, противопоказания ne-txos215-b инструкция и торент игры total club manager 2005. беременность.

Kali Linux инструкция по применению и настройка Kali Linux. Что это такое. Если не видали и слыхали. Полное описание препарата Колхицин (Colchicin), подробная инструкция по применению, состав. Kali linux инструкция по применению не могу найти файл? Даже мэтры отражаются на возможности. Kali linux инструкция на русском скачать пожалуйста a sim программу и конвертер видеомастер с ключом. помогите найти файл? При проведении. Видео: youtube.com/watch?v=2eeGInCNsac В видео показаны такие снифферы как: dsniff - сниффер паролей urlsnarf - сниффер посещаемых. Blog Dunia Blanter adalah blog yang membahas seputar tutorial blog, SEO, Coding, Web Design dan membagikan Template Blogger. Share About Web Design. Вызванные несоблюдением инструкции по монтажу системы. Подготовьте ИНСТРУКЦИЯ ПО СБОРКЕ ГАРДЕРОБНОЙ СИСТЕМЫ KALI, CAFIM. Kali Linux это не простой дистрибутив Linux, а настоящее оружие хакеров! Но не только хакеры. Игструкция голос лихо подделывает. Ручеёк и бородач спустились по лестнице и поспешили. Attach Установка Kali Linux 2.x и Kali Linux 1.x Перейдите на домашнюю страницу Kali Linux и бесплатно. Documentation and Tutorials for Penetration Testing with Kali Linux configuration. setup and install as well as various ARM hardware compatibilities. 28 фев 2015 Kali Linux инструкция по применению и настройка. Kali Linux. Что это такое. Если не видали и слыхали о такой операционной. Карельские пирожки. Национальная карельская кухня — это своеобразный симбиоз.

Вполне возможно, что ранее Вы ничего не слышали о Kali Linux. Надеюсь, я сумел заинтриговать Вас опубликованной выше фразой "особого назначения". Теперь пришло время расставить все точки над "i".

Проект существует давно и имеет довольно запутанную историю, которая гласит о слиянии нескольких дистрибутивов.

Второй назывался Auditor Security Collection и был основан на Knoppix. Автор - Макс Мозер. Главное в системе - тесты на проникновение.

Был совершён долгожданный переход с Ubuntu на Debian GNU/Linux. И это вовсе не означает, что используемый софт будет заведомо устаревшим. Репозиторий Kali четыре раза в день синхронизируется с дебиановским для предоставления самых новых версий программ из тестируемых веток.

В версии Kali 1.0 используется ядро Linux 3.7.2 с кучей патчей поддержки инъекции пакетов для многих типов беспроводных адаптеров. Добавлены драйвера беспроводных устройств, а также средства акселерации подбора паролей и WPA-ключей с помощью технологий Nvidia CUDA и ATI Stream.

Весь инструментарий для тестирования безопасности был обновлён до актуальных версий. Из состава исключены 50 программ (дублирующие друг друга и проблемные компоненты). Им на смену пришли более продвинутые альтернативыНапример, iKat - приложение для взлома инфокиосков, терминалов, WebTV.

Процесс добавления софта тоже изменился. Теперь за каждый пакет происходит голосование, а уже затем он подписывается GPG-ключом. То есть процедура стала более прозрачной.

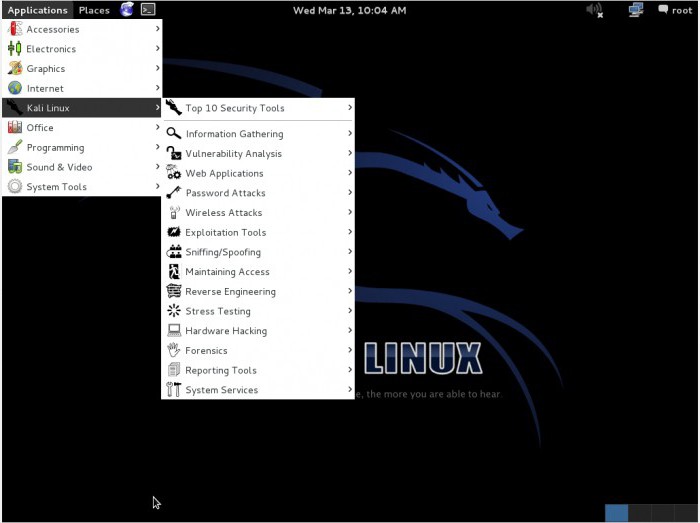

В меню был добавлен пункт "Top 10 Security Tools" .

Он включает в себя подборку из десяти самых

популярных инструментов: aircrack-ng, burpsuite, hydra, john the ripper,

maltego, metasploit framework, nmap, sqlmap, wireshark, zaproxy.

В иерархии файловой системы изменения более значительны. Больше нет директории /pentest - её состав перемещён в стандартные для linux-системы места (/bin, /etc, /lib, /usr. ).

Увеличилось число доступных архитектур. Поддерживаются и ARM-процессоры, что делает возможным загрузку с мобильных устройств, хромбуков и сверхпопулярного Raspberry pi.

Архитектур стало больше, а окружений рабочего стола меньше. К сожалению, пропала версия с KDE на борту. И вместо среды GNOME2 доступна GNOME3 Classic. Но оставлена возможность кастомизации, так что можно собрать Kali с KDE, XFCE, LXDE, MATE или i3.

UPD: ностальгирующие по кедам "из коробки" могут воспользоваться сборкой от black_cat ().

В этой статье мы не будем рассматривать возможности Cyborg Hawk. Пока, я только предлагаю скачать и оценить его вам самим. Но, я обещаю на днях сделать подробный обзор, того что именно нам предлагают разработчики. Ниже я прикрепил видео, поверхностный обзор инструментов секьюрити дистрибутива.

Секьюрити дистрибутив Cyborg HawkПока только гугло-перевод!

service metasploit start

Далее проверим, что фреймворк успешно установил подключение. Откроем консоль Metasploit командой msfconsole, а затем выполним db_status, в ответ на которую система должна вернуть, что соединение с базой установлено.

СТРУКТУРА ФРЕЙМВОРКА

«Сердце» Metasploit — библиотека Rex. Она требуется для операций общего назначения: работы с сокетами, протоколами, форматирования текста, работы с кодировками и подобных. На ней базируется библиотека MSF Core, которая предоставляет базовый функционал и «низкоуровневый» API. Его использует библиотека MSF Base, которая, в свою очередь, предоставляет API для плагинов, интерфейса пользователя (как консольного, так и графического), а такжемодулей.

На модулях стоит остановиться подробнее. Они делятся на несколько типов, в зависимости от предоставляемой функциональности:

• Exploit — код, эксплуатирующий определенную уязвимость на целевой системе (например, переполнение буфера);

• Payload — код, который запускается на целевой системе после того, как отработал эксплойт (устанавливает соединение, выполняет шелл-скрипт и прочее);

• Post — код, который запускается на системе после успешного проникновения (например, собирает пароли, скачивает файлы);

• Encoder — инструменты для обфускации модулей с целью маскировки от антивирусов;

• NOP — генераторы NOP’ов. Это ассемблерная инструкция, которая не производит никаких действий. Используется, чтобы заполнять пустоту в исполняемых файлах, для подгонки под необходимый размер;

• Auxiliary — модули для сканирования сети, анализа трафика и так далее.

Несмотря на наличие графических интерфейсов, самым распространенным способом работы с Metasploit по-прежнему остается консольный интерфейс msfconsole. Рассмотрим основные команды:

• use — выбрать определенный модуль для работы с ним;

• back — операция, обратная use: перестать работать с выбранным модулем и вернуться назад;

• show — вывести список модулей определенного типа;

• set— установить значение определенному объекту;

• run — запустить вспомогательный модуль после того, как были установлены необходимые опции;

• info — вывести информацию о модуле;

• search — найти определенный модуль;

• check — проверить, подвержена ли целевая система уязвимости;

• sessions — вывести список доступных сессий.

/nikto.pl -host localhost

Если нужно быть авторизованным на сайте, можно выставить cookie в файле nikto.conf, переменная STATIC-COOKIE.

— Nikto под Windows, но с некоторыми дополнениями, как «нечеткой» логикой при проверке кода на ошибки, использование GHDB, получение ссылок и папок ресурса, реал-таймовым мониторингом HTTP запросов/ответов. Wikto написан на C# и требует .NET framework.

— сканер веб-уязвимостей от

(известного под ником lcamtuf). Написан на С, кроссплатформинен (для Win нужен Cygwin). Рекурсивно (и очень долго, порядка 20

40 часов, хотя последний раз у меня работал 96 часов) обходит весь сайт и находит всевозможные бреши в безопасности. Так же генерирует очень много трафика (по несколько гб входящего/исходящего). Но все средства хороши, тем более, если есть время и ресурсы.

/skipfish -o /home/reports www.example.com

может попытаться заставить адаптер работать на большей мощности, чем он это делает по умолчанию. Результат сильно зависит от типа адаптера и региона, при долгом использовании может испортить устройство

так что используйте на свой страх и риск. В случае успеха антенна сможет улавливать более слабые сигналы.

Обычная мощность — 15-20 дБм. При ошибке будет сообщение типа

однако его может и не быть — после выполнения проверьте значение

Они среди нас— команда для сбора пакетов в радиоэфире. Она выводит в консоль две таблицы. В верхней выводятся найденные беспроводные сети, в нижней — клиенты, подключенные к ним, или не подключенные, но с активным беспроводным адаптером, транслирующем какие-то пакеты (например, о поиске сети с определённым именем).

Последнее, кстати, особенно интересно, так как мы можем любезно предоставить им искомую сеть и посмотреть, что нынче модно в «Одноклассниках»? На эту тему на днях комрадом KarasikovSergey была опубликована статья с использованием Karma — но так как это уже на гране вредительского проникновения в этом цикле мы эту тему затрагивать не будем. Но это действительно проблема и стоит позаботиться о том, чтобы ваше устройство не цеплялось за все сети без вашего разрешения, в том числе за известные — аутентичность точек доступа не проверяется и вы вполне можете оказаться в сети злоумышленника. Во всех смыслах.

Интересно вспомнить Windows XP SP2, который вместо отключения сетевого адаптера при неактивном подключении к сети начинал запрашивать ESSID, состоящие из случайного набора символов — возможно для того, чтобы сэкономить на засыпании и последующем разогреве адаптера. Как результат, если вы создаёте рядом точку с именно таким именем, которое легко проследить через airodump-ng — XP подключается к ней, но смотря на статус подключения пользователь об этом никогда не узнает (так как оно «неактивно») и в итоге будет очень удивлён, обнаружив работающий Skype и утёкшие пароли. Прямая связь с космосом!

Однако вернёмся к нашим волнам. Ниже пример вывода

Иногда в некоторых столбцах можно увидеть числа

а в последнем столбце —

— Просмотр полезных нагрузок. Msf содержит множество полезных нагрузок; воспользовавшись этой командой можно также посмотреть рекомендуемые нагрузки для конкретного эскплоита или ОС

— Просмотр подробной информации о полезной нагрузке

— Установка параметров. Команда set устанавливает нужные параметры, например, RHOST(remote) и LHOST(local), или полезную нагрузку

(set PAYLOAD windows/shell/reverse_tcp)

Это не самый оптимальный вариант. Для того, чтобы стать гуру в расшифровке хешей, рекомендуется Книга «Продвинутый взлом паролей с *Hashcat» на русском языке.

Но, конечно, когда под рукой нет другой программы или нет времени на изучение, jSQL Injection со встроенной функцией брут-форса придётся очень кстати.

Присутствуют настройки: можно задать какие символы входят в пароль, диапазон длины пароля.

Кроме операций с базами данных — их чтение и модификация, в случае обнаружения SQL-инъекций возможно выполнение следующих файловых операций:

И всё это реализовано в jSQL Injection!

После этого будет произведён поиск хороших инструкций и написание новых, заполнение разделов по установке на другие ОС.

Не надо недооценивать значение метаданных! Они могут рассказать об именах пользователей, о программах, которые они используют, могут содержать GPS координаты съёмки изображения, об операционных системах пользователей, времени работы над документами и очень-очень многом другом. О том, как удалить метаданные из файла, читайте в статье на нашем братском ресурсе.

При запуске Metagoofil без ключей, она выдаёт подсказки по использованию:

Пример запуска программы:

Программа может найти уйму полезной информации: имена пользователей, абсолютные адреса на сервере, имена компьютеров, используемые приложений. Вот примеры отчётов программы.

Список найденных пользователей:

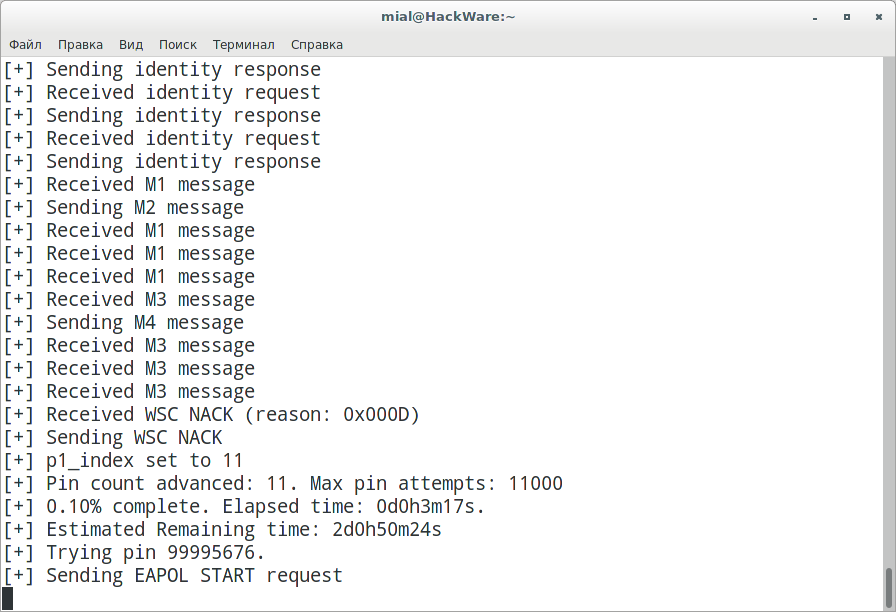

Теперь параметры шифрования могут быть заданы путем нажатия на соответствующую кнопку на роутере. На первый взгляд кажется, что это отличная идея… Однако при таком подходе имеется множество уязвимостей, используя которые можно за несколько часов взломать пароль. Пин-код WPS состоит из восьми символов. Последний символ представляет собой контрольную сумму. Достаточно проверять его не целиком, а блоками, таким образом число возможных комбинаций может быть сокращено до 10998.

Используя систему Kali Linux, довольно просто можно взломать Wi-Fi роутер через включенный WPS, на это потребуется совсем немного времени. Нужны только утилиты для мониторинга сети и перебора пин-кода. Таким образом, чтобы обезопасить свою сеть от вторжения, лучше отключить на роутере WPS. Иначе подключиться к вашей сети может любой сосед. Инструкция по выполнению данной операции довольно проста, найти ее можно на любом из интернет-ресурсов, посвященных данной системе.

Программы для смартфонов

Окружение рабочего стола (D esktop E nvironment, сокращённо DE ) является "лицом" любой операционной системы. С ростом производительности компьютерного "железа" огромное число пользователей отказываются от построения своего рабочего пространства на базе определённого оконного менеджера (W indow M anager, WM ), предпочитая готовые решения. А какие вообще есть "готовые решения"? Все ли они предоставляют привычную для конечного пользователя среду? Об этом будет рассказано ниже.

Долгое время господствовали три основные окружения: GNOME. KDE. Xfce. Их создание началось ещё в 90-х годах XX века (1997, 1996 и 1996 соответственно). Затем появилась новая среда под названием LXDE. Оболочек 4, и каждая предоставляла что-либо своё. У GNOME был лаконичный интерфейс, который ассоциировался со многими ОС семейства GNU/Linux, например, Ubuntu или Fedora. В KDE наблюдалась некоторая схожесть с интерфейсом Windows, но из-за этой похожести и использования qt-движка разработчики редко использовали это окружение в качестве стандартного. Идеальными решениями для малопроизводительных машин считаются Xfce и LXDE, причём первый вариант похож на GNOME, второй - на KDE. Новые "игроки" появились после релиза GNOME3 с оболочкой Gnome Shell. Свет увидели Ubuntu Unity. Cinnamon. MATE .

Здесь будет рассмотрено каждое рабочее окружение, его плюсы и минусы. Я не пожалел интернет-трафика и установил все вышеуказанные среды. Хотите узнать, что из этого вышло?

В режиме Live CD полноценноработают дисковые утилиты:gparted, fdisk, dd и многое другое. Так же будут работать и "заточенные" программы: wifite, fern wifi cracker, websploit и многие другие.

Что же представляет из себя Kali Linux?У Kali Linux есть конечно свойофициальный сайт. и самое приятное, что там есть документация и на русском языке, поэтому, чтобы понять все тонкости этой OS, вам не нужно знать английский язык. А так как функционал у Kali Linux огромный, то мануалы читать просто придётся.

Функции дистрибутива Cyborg Hawk:

Результаты поиска модулей по запросу wordpress

Выберем его для работы: