Категория: Инструкции

Любая компания, которая ведет бизнес, старается максимально обезопасить себя от возможных потерь. Для этого, при выстраивании бизнес-отношений немаловажно, чтобы партнеры компании были надежными и сотрудничество с ними было выгодным и не несло в себе дополнительных рисков для бизнеса. Именно поэтому компании стремятся получить максимально полную информацию о предполагаемом партнере для проведения взвешенной оценки возможных рисков сотрудничества.

Основные риски при заключении контракта:

По исследованиям EMC Corporation общий объем информации удваивается каждые два года. Анализ большого объема данных в «ручном режиме» зачастую является нерешаемой задачей, в то время как правильное использование этих данных может привести к неожиданным выводам.

Для того, чтобы человек смог проанализировать большие массивы данных, их необходимо перевести в понятный для него вид; из нескольких тысяч строк слов и цифр получить понятную схему, диаграмму или карту. Для решения подобного рода задач создан ряд продуктов семейства IBM i2.

Система IBM i2 позволяет производить анализ связей и закономерностей в большом объеме данных. Решение данной задачи реализуется с помощью визуализации связей и статистических закономерностей между записями.

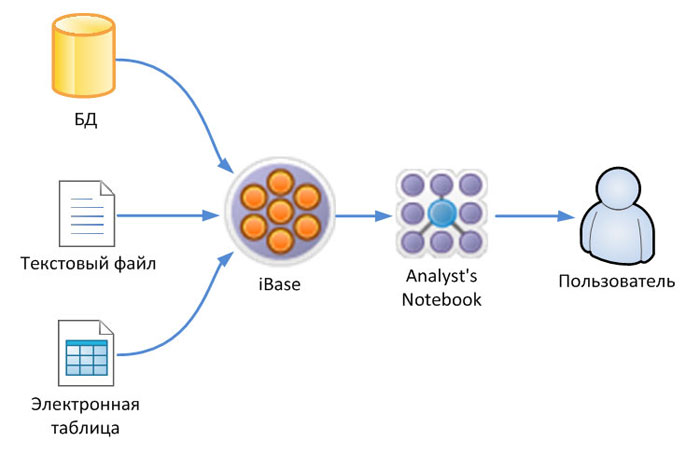

Система IBM i2 состоит из различных компонентов, которые, в зависимости от решаемых задач, могут быть применены в различных вариантах архитектуры.

iBase позволяет собирать и анализировать данные из различных источников.

iBase является центральным узлом системы, с помощью которого осуществляется хранение и анализ информации. Также с помощью этого компонента осуществляется управление учетными записями и правами доступа для многопользовательских систем.

Интеграция с внешними системами осуществляется с помощью различных средств:

iBridge – модуль системы, позволяющий подключать Analyst'sNotebook к уже существующим базам данных в режиме реального времени.

Аналитик, непосредственно работающий с системой, получает информацию через следующие приложения:

Analyst's Notebook – компонент i2, являющийся основным интерфейсом взаимодействия пользователя с системой. Позволяет анализировать информацию, содержащуюся в подключенных к нему файлах и базах данных, представляет результат анализа в виде схем взаимосвязей и временных диаграмм. На схему также можно добавлять произвольные объекты, не содержащиеся в базе данных, например, текстовые комментарии или фотографии.

Имеющиеся в Analyst'sNotebook аналитические инструменты позволяют выполнять поиск элементов на схеме, взаимосвязей между ними и другие задачи.

Analyst's Notebook позволяет:

Используя различные наборы продуктов семейства IBM i2 можно создать систему анализа и визуализации данных.

К примеру, если информация, подлежащая анализу и визуализации хранится в виде текстовых файлов или таблиц Excel, имея при этом небольшой объем (порядка 50 тысяч записей), то для построения визуальной схемы взаимосвязей или временной шкалы будет достаточно использовать i2 Analyst's Notebook.С помощью мастера импорта можно загрузить в i2 Analyst's Notebook данные хранящиеся практически в любом текстовом формате. При этом мастер импорта имеет интуитивно понятный графический интерфейс, что позволяет пользователю организовать чтение данных из различных источников не прибегая к помощи системного администратора.

Одним из примеров использования продуктов семейства IBM i2 может служить расследование действий сотрудника на основе визуализации журналов событий, отражающих его действия в информационных системах. Для реализации описанной задачи, при условии, что журналы системных событий собираются только с одной системы, достаточно использования i2 Analyst's Notebook. Данные журналов аудита загружаются из текстовых файлов в i2 Analyst's Notebook. Среди информации, представленной в журнале, можно выделить различные типы объектов: серверы, файлы, пользователи. И различные виды событий, связывающих эти объекты: вход в систему, доступ к файлу и т.п. Полученные данные можно представить с помощью различных видов диаграмм.Например, можно построить временную диаграмму, отображающую на шкале времени возникновение различных видов событий. Таким образом, существует возможность отследить причинно-следственную связь в последовательности событий.

Также имеющуюся информацию можно отразить в диаграмме взаимосвязей, которая позволит отобразить количество событий для каждой возможной связи. Эта диаграмма может помочь в актуализации прав доступа к системам и поиске подозрительных активностей.

Аналитические функции i2 Analyst'sNotebook позволяют находить на схеме «пути», соединяющие различные объекты, использовать визуальный поиск среди объектов находящихся на схеме, искать объекты схожие по каким-либо параметрам, редактировать и добавлять новые объекты и связи. После завершения работы аналитика схему можно сохранить в формате i2 для последующего открытия с помощью i2 Analyst's Notebook, либо вывести схему на печать.

Пример задач, решаемых с помощью семейства продуктов IBM i2

Возможности IBM i2 по визуальному отображению объектов и их взаимосвязей могут быть использованы для решения различных задач. Например, для поиска аффилированности между контрагентами, участвующими в тендерах проводимых компанией. В случае, когда контрагенты, подавшие заявки на участие в тендере, пытаются скрыть свою аффилированость, выявление подобных взаимосвязей требует большого объема трудозатрат от аналитиков. Подобная задача может быть упрощена с помощью построения схемы взаимосвязей между интересующими партнерами и ее автоматизированного анализа.

Другой пример, использования IBM i2 – графическое отображение движения денежных средств между субъектами платежей в банковской и телекоммуникационной сферах.Описанные возможности IBM i2 значительно упрощают расследование мошеннических действий в данных сферах. Визуализация информации позволяет выявить узлы (например, счета) на которых «оседают» финансовые средства.

Редактировать | Профиль | Сообщение | Цитировать | Сообщить модератору Для тех кто не знал, в iBase есть учебная база данных, основанная на вот этом деле.

В базе уже есть:

Шаблон

Данные

Формы запросов

Множества

Спецификации импорта

МЕЧТА КАЖДОГО АНАЛИТИКА

ЛИКВИДИРОВАНА МЕЖДУНАРОДНАЯ НАРКОГРУППИРОВКА:

программные продукты i2 помогают следователям пробираться сквозь джунгли информации.

Комиссар земли Бавария (Германия) наконец-то получил именно то, что ему было крайне необходимо: новое эффективное оружие по борьбе с международной организованной преступностью - специальное программное обеспечение. Об этом свидетельствует одно из недавно проведенных расследований.

Германо-румынская преступная группировка осуществляла поставку 1 тонны героина (стоимость на «черном» рынке 350 млн. долларов США) из Турции в Голландию, Испанию и Англию.

Дело было открыто после задержания 30 килограммов героина в Дувре. Следы наркокурьеров были обнаружены в Германии, затем в Англии и Нидерландах. К расследованию срочно были подключены следователи службы криминальной полиции Баварии, которым коллеги из Роттердама, Лондона и Будапешта стали поставлять всю информацию, касающуюся этой наркогруппировки.

Собранная по делу информация включала более 60.000 записей, в том числе телефонных переговоров по 6.000 номерам, по 3.000 адресам, 1.500 лицам, 800 компаниям …

Этот огромный массив сведений вполне мог загрузить детективов на годы непростой «ручной» работой.

Важно отметить, что чаще всего по сложным делам детективам удается поймать только «мелкую рыбешку», в то время как ключевые игроки и сама структура международной преступной группировки остаются нераскрытыми.

Однако по данному делу следователи использовали другую тактику. С самого начала была сформирована аналитическая рабочая группа, оснащенная системой «Analyst’s Notebook» (программный продукт компании i2). Используя визуальное представление данных, следователи смогли выявить все связи, совершив прорыв в расследовании крупного дела. В результате уже на первом этапе расследования по всей Европе были арестованы 40 подозреваемых, включая предполагаемого лидера преступной группировки, а также изъято более 300 килограммов героина.

На примере этого дела Главный комиссар Гюнтер Сейболд и его коллеги из службы криминальной полиции Баварии в полной мере продемонстрировали эффективность программных продуктов i2, которые в настоящее время приняты в качестве стандарта для правоохранительных органов многих развитых стран.

Никогда до этого не проводился одновременный анализ такого объема самой разной информации. В данном случае вся информация по делу, полученная из баз данных полиций различных стран, а также данные о телефонных переговорах, объединялись в одну гигантскую схему и затем анализировались с использованием Analyst’s Notebook.

«Мы просеяли примерно 7 миллионов записей и выявили 8 тысяч объектов, - сказал г-н Сейболд, выразив изумление, - только щелкай «мышкой» и просматривай связи и их отношения. Это мечта каждого аналитика! Представленные графические схемы, отображающие взаимосвязи, просто невероятны!»

«Программный продукт Analyst’s Notebook,- добавил Главный комиссар, - уже используется во всех подразделениях Баварии по борьбе с организованной преступностью. Благодаря постоянному обучению и постоянной работе с Analyst’s Notebook, мы будем использовать все его возможности. Это - превосходный продукт! Конечно, он не заменяет интуицию, опыт и знания аналитика, но проясняет мышление и помогает поставить правильные вопросы».

файлы биллингов телефонных звонков. Найти одинаковые номера в различных источниках (пересечение множеств)

Пересечение множеств, конечно Да.

Можете использовать так же функцию "найти общих соседей" для выявления новых подозреваемых к примеру.

Биллинг можно использовать в качестве денежных транзакций, применив "тепловую матрицу", "найти путь" - для выявления случаев денежных переводов которые превышают заданный уровень, а затем отслеживание пути передачи денег.

файлы распознавания номеров транспортных средств (система "Поток"). Найти одинаковые номера в различных источниках (пересечение множеств)

Тут целесообразней выставлять Alert'ы так как система "Поток" все таки для он-лайн анализа, а Analyst's Notebook пост-анализа.

файлы серверов почтовой переписки. Анализ социальных сетей (например, выделить кластеры групп общения)

- и т.д.

Группы общения сами по себе ничего не дают, но если использовать полнотекстовый поиск по ключевым словам, то это конечно ДА.

Честно говоря Analyst's Notebook без функций iBase это тоже самое что человек без одной руки.

Знаю, что некоторые компании в Москве используют инструменты i2 ANB для проверки контрагентов (вопросы аффилированности юридических лиц и т.д.).

Для этой задачи даже ANB не нужен. iBase - достаточно. Если только начальство не фанат красивых отчетных-картинок. Правильно написанные запросы в iBase решают эту задачу.

SDK активно используем. Что уже готово и можно использовать для оперативной работы не покидая окна ANB.

Все источники можно расширять как отдельно, так и совместно:

- Плагин для сбора данных по регистрации ЮЛ-ФЛ: ФНС - ЕГРЮЛ, ЕГРИП, Росстат, D&B, СПАРК, Интегрум, Прима ИНФОРМ, Апокриф, СФП, Земельный кадастр, Реестр неблагонадежных ЮЛ.

- Плагин для соц сетей - VK, Однокласники, Фейс Бук, Май Спайс, Ю туб.

Сбор сети по 1 млн обектов примерно пол дня. Возможен мониторинг активности сети, заходы пользователей, появление записей и т.д

- EmailExaminer плагин для мониторинга почтового трафика, доступна версия для Exchange

Любые дополнительные источники можем добавить по Вашим запросам.

Из инсайда есть подтвержденная информация, ЧТО следующая версия Analitical Platform:

iBase, AnB интегрированные с SPSS, Cognos и Сontent Analitic.

Будет базироваться на ORACLE

Плагин для соц сетей - VK, Однокласники

при импорте данных на схему свойства объектов: имя, фамилия, д.р. вуз и тп записываются в название идентификатора? или раскидывается по атрибутам. возможно ли после загрузить полученные данные в БД? что бы потом юзать локально. Спасибо

Все разбирается и складывается в iBase

Я понял вопрос юстаса ) не по iBase, а по раскладке в АНБ по атрибутам, потому что то, что я видел обрабатывало только вк и помещало инфу исключительно в лейбл.

Редактировать | Профиль | Сообщение | Цитировать | Сообщить модератору no he entendido cual es su problema para la importacion masiva

I did not understand what your problem for mass import

Я не понял, в чем твоя проблема для массового импорта

IBM i2 Analyst’s Notebook позволяет исследовать групповые структуры и потоки информации на схеме сети, фокусируясь на взаимосвязях, существующих между объектами. Этот тип анализа называется анализом социальных сетей и содержит следующие средства:

Центральность и показатели центральности. В высокоцентрализованной сети есть один объект, который контролирует все информационные потоки. В менее централизованной сети нет такой единой точки отказа. Люди могут передавать друг другу информацию, даже если некоторые каналы связи заблокированы.

Задание показателей кластеризации и центральности. Изменение показателя центральности, используемого для анализа схемы, позволяет по л учить различную информацию об элементах схемы.

Выбор показателей центральности. На вкладке«Параметры» можно выбирать показатели центральности и задавать, каким образом выводятся на экран результаты.

Добавление весов связей. На вкладке « Веса » для связей можно задать веса, представляющие силу соединений между реальными объектами. Веса добавляются в связи как значения атрибута. Вы можете задать веса вручную, получить их на основе существующих пользовательских атрибутов и импортировать их из файла веса.

Центральность промежуточности измеряет число путей, которые проходят через каждый объект.

Этот показатель может идентифицировать объекты, которые способны контролировать поток информации между различными частями сети. Такие объекты называют объектами-привратниками. Через объект-привратник проходит много путей, что позволяет ему направлять информацию большинству прочих объектов в сети. В другом варианте проходящих путей может быть мало, но тем не менее роль объекта может быть высокой, если объект находится между различными сетевыми кластерами.

Центральность промежуточности измеряет как прямую, так и косвенную близости:

Прямая близость имеет место, когда два объекта соединений связью.

Непрямая близость имеет место, когда информация может передаваться от одного объекта к другому только по пути, проходящему через один или несколько промежуточных объектов.

Центральность промежуточности связи измеряет число путей, которые проходят через каждую связь.

Этот показатель может помочь определить ключевые соединения влияния в сети. Связь, через которую проходит много путей, может быть маршрутом обмена информацией между объектами.

Центральность близости измеряет близость объекта к другим объектам в социальной сети.

У объекта с высокой степенью центральности близости пути до других объектов наиболее коротки. Этот показатель позволяет им передавать и получать сообщения быстрее всех остальных объектов в организации. Информация проходит большее расстояние при передаче к объекту на краю сети, соединенному с небольшим числом других объектов, или от него. У таких объектов показатель близости центральности ниже.

Степень центральности измеряет, насколько объект связан с другими объектами, подсчитывая число прямых связей каждого объекта с другими объектами в сети.

Центральность может показать, насколько активен объект и кто из участников сети активен в максимальной степени.

Собственный вектор измеряет, насколько объект связан с другими объектами и насколько он может непосредственно повлиять на другие соединенные объекты в сети.

Учитываются количественные показатели собственного вектора объектов, с которыми он соединен. Например, человек с высоким показателем собственного вектора с большой вероятностью находится в центре кластера ключевых объектов, которые сами обладают высокими показателями собственного вектора. Этот человек может непосредственно связываться с этими ключевыми объектами, в отличие от человека с низким показателем собственного вектора, находящегося на периферии сети.

Концентраторы и авторитеты - термины, используемые для описания двух показателей собственного вектора, вычисляемых в сетях с направленными связями. Для определения концентраторов учитывают показатели исходящих связей, а для определения авторитетов - показатели входящих связей. У концентратора с высоким показателем много исходящих связей к авторитетам с высоким показателем, а у авторитета с высоким показателем - много входящих связей от концентраторов с высоким показателем.

Направленные связи можно учитывать при расчете показателей центральности.

Связь с добавленными стрелками представляет направленный поток информации между объектами либо в одном направлении, либо в обоих направлениях. Этот показатель может иметь важное отношение к тому, как быстро передается информация из одной части сети в другую. Например, человек может получать информацию от многих других людей в сети, но отправлять информацию, только нескольким избранным. Показатель центральности для объекта, через который информация передается в обоих направлениях, выше, чем этот показатель для объекта, через который информация передается в одном направлении.

Не все взаимосвязи в сети равны. Например, связь между двумя людьми, которых связывают родственные отношения, может быть сильнее, чем связь между двумя деловыми партнерами.

Для таких связей можно задавать веса, чтобы при анализе социальной сети они представляли силу связей, существующих в реальном мире. Взвешивание ключевых путей в сети может также означать, что объекты, использующие их для передачи информации, играют ключевые роли. Поэтому веса связей влияют на результаты измерения центральности.

Ядерность - это показатель, помогающий определить тесно связанные группы в сети. K-Core - это максимальная группа объектов, все из которых соединены по меньшей мере с k другими объектами в группе. K-Core - это показатель, помогающий определить небольшие связанные ключевые области в сети.

Чтобы быть включенным в K-Core, объект должен быть связан по меньшей мере с k другими объектами в группе. Для определения связанных объектов неважно, со сколькими другими объектами они соединены вне группы. "Максимальная" в определении означает, что нас интересует наибольшее множество объектов, у которых есть требуемое минимальное число соседей в группе. Значение k иногда называют ядерностью группы.

Например, группа является два-ядром, если она содержит все объекты, которые соединены по меньшей мере с двумя другими объектами в группе. Аналогичным образом группа является три-ядром, если она содержит все объекты, связанные по меньше мере с тремя другими объектами в группе.

Любой объект в три-ядре должен иметь по меньшей мере три связи с другими членами три-ядра. Очевидно, что у любого такого объекта есть по меньшей мере две связи с другими членами три-ядра. Иначе говоря, три-ядро является подмножеством (содержится внутри) два-ядра. В более общем смысле, K-Core формирует вложенную иерархию группировок объектов на схеме. Ноль-ядро (вся схема) содержит один-ядро, которое содержит два-ядро, которое содержит три-ядро и так далее. По мере увеличения k размеры ядра уменьшаются, но связность внутри ядра увеличивается. K-ядра с наибольшими значениями ядерности (k-значения) отражают наиболее сцепленные области схемы.

Добавить комментарий