Категория: Руководства

Одним из известных и достаточно популярных сканеров безопасности является программа Nmap (Network Mapper). Это абсолютно бесплатный продукт, распространяемый в соответствии с лицензией GNU. Главным его отличием являются очень широкие функциональные возможности. Nmap может просканировать как отдельный хост, так и целую сеть, найти открытые порты, попытаться установить тип операционной системы, запущенные службы и т.п. Однако есть у этой программы и еще одна особенность. Дело в том, что работа с ней осуществляется в командной строке. Что, конечно же, не очень удобно. Исправить эту ситуацию поможет утилита Zenmap. Она выпущена непосредственно разработчиками Nmap и является официальной графической оболочкой этого сканера.

Благодаря Zenmap работать с Nmap становится очень просто. Сначала создается задание, в котором задается объект и все опции сканирования. Для этого используется специальное окно, состоящее аж семи вкладок. Впрочем, в этом нет абсолютно ничего удивительного, если вспомнить о богатейших возможностях Nmap. Созданный таким образом профиль можно сохранить в виде файла специального формата и в будущем быстро загружать его буквально несколькими кликами мышки. Результаты выполнения задания также отображаются в окне Zenmap. Для удобства просмотра они разделены на несколько вкладок. Эти результаты также можно сохранять в виде файлов, а в будущем открывать для просмотра.

В общем, Zenmap – весьма удачный вариант сделать использование Nmap более простым и удобным. Всем системным администраторам рекомендуется…

IT рабочие заметки

IT рабочие заметки

nmap - сканер портов. zenmap - графический интерфейс для nmap.

По умолчанию программа занимается тем, что по очереди перебирает порты и посылает по ним SYN пакеты, а в ответ на SYN/ACK пакет высылается пакет RST.

Методы сканирования nmap :

TCP/IP дактилоскопия (идентификация ОС или устройства удалённого хоста) с использованием отпечатков стека TCP/IP.

Nmap использует множество различных методов сканирования, таких как UDP, TCP (connect), TCP SYN (полуоткрытое), FTP proxy (прорыв через ftp), Reverse-ident, ICMP (ping), FIN, ACK, Xmas tree, SYN и NULL-сканирование. Nmap также поддерживает большой набор дополнительных возможностей, а именно: «невидимое» сканирование, динамическое вычисление времени задержки и повтор передачи пакетов, параллельное сканирование, определение неактивных хостов методом параллельного ping-опроса, сканирование с использованием ложных хостов, определение наличия пакетных фильтров, прямое (без использования portmapper) RPC-сканирование, сканирование с использованием IP-фрагментации, а также произвольное указание IP-адресов и номеров портов сканируемых сетей.

Она поддерживает ping-сканирование (определяет включён ли хост), различные техники сканирования портов, определение версий (служебных протоколов и служб закреплённых за портами) и. Nmap также предоставляет настраиваемые характеристики целевого объекта и порта, ложное/скрытое сканирование, sunRPC-сканирование и прочее.

Примеры использованияСканирование удалённых хостов :

Простое сканирование хоста можно произвести, если указать его IP-адрес в аргументе команды nmap: nmap 192.168.0.120. При этом nmap производит попытки соединения с портами, что может быть обнаружено на стороне хоста.

Более «тихим» способом сканирования является SYN-сканирование, когда вместо настоящего соединения посылается только SYN-пакет. Этот способ сканировани доступен только суперпользователю: nmap -sS 192.168.0.120

Самую полную информацию о тестируемом хосте можно узнать, если использовать ключи -v (дважды) и -O, nmap -sS -v -v -O 192.168.0.120. На основании анализа поведения системы программа делает предположение о типе операционной системы, запущенной на хосте.

Ключ -F задает быстрое сканирование. Проверяется 100 наиболее используемых портов. По умолчанию проверяется 1000 самых используемых портов (утверждение верно для nmap версии 5.0 и выше).

Проверяем слушает ли Cisco порты SNMP. Cisco слушай UDP.

Сканировать всю сеть класса С.

Определить версии программ. запущенных на удаленном сервере

Подменить MAC адрес.

Подменить MAC Адрес случайным MAC-ом:

Nmap (Network Mapper) - мощная программа для всестороннего обследования защиты компьютерных сетей. Имеет в своём составе массу серьёзных инструментов для проведения аудита.

Поддерживает сканирование на основе запроса отклика, имеет несколько методов сканирования портов, определение приложений, работающих на порте, и их версий. Анализирует трафик TCP/IP, сканирует на предмет ловушек и замаскированных угроз.

Имеет гибко настраиваемые возможности спецификации целевых устройств и портов.

Работает из командной строки.

Имеет множество наград и звание “Security Product of the Year” по версии Linux Journal, Info World, LinuxQuestions.Org и Codetalker Digest. Неоднократно снимался в популярнейших фильмах Голливуда, включая "Матрица. Перезагрузка", "Крепкий орешек - 4" и "Ультиматум Борна".

Ключевые особенности и функцииБиблиотека сайта или "Мой Linux Documentation Project"

Анализ компьютерных сетей с помощью Nmap GUIОригинал: Audit Your Networks using Nmap GUI

Автор: Jack Wallen

Дата публикации: 22 ноября 2010

Перевод: В. Семененко

Дата перевода: май 2011 г.

Сетевые администраторы решают множество вопросов по роду своей деятельности, но поддержание компьютерных сетей в работоспособном состоянии является их первоочередной задачей. Если это небольшая локальная сетка, то особых проблем с ней не существует. Но как быть, когда размеры сети не позволяют вам на месте проверить, что запущено, а что нет; какая операционная система сейчас работает на определенном устройстве; какие порты на ней открыты. Если ваша ситуация именно такова, можно посоветовать использовать инструмент для анализа сети Zenmap. являюшийся стандартом defacto среди программ с открытым исходным кодом (opensource ).

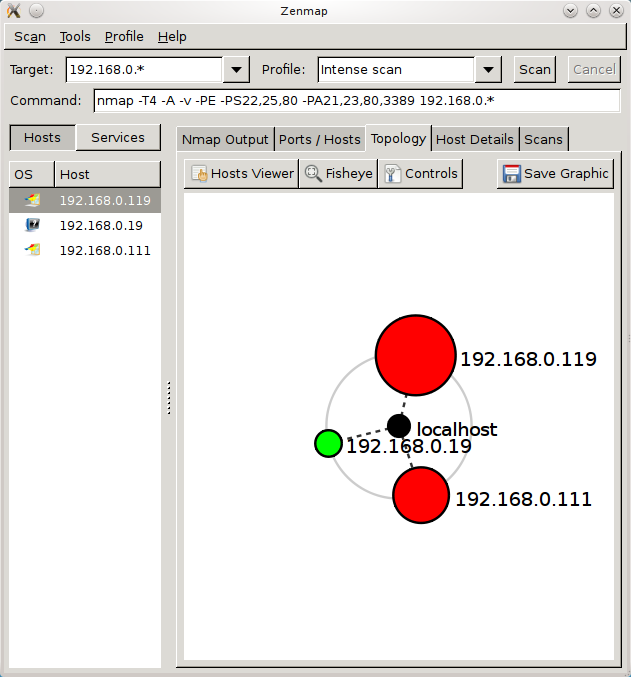

Zenmap является графической оболочкой (frontend ) для широко распространенной утилиты Nmap. Так как она обладает очень мощным функционалом, большинство администраторов в своей работе хотят использовать не только инструмент командной строки. Они говорят, что лучше один раз увидеть, чем сто раз услышать (A picture is worth a thousand words ). И это во многих случаях правильно, потому что одна из сильных сторон Zenmap - возможность представлять карту локальной сети в интерактивном графическом режиме.

Процесс инсталляции Zenmap прост (конечно, Nmap уже должен быть установлен в системе). Обе программы (zenmap и nmap ) вы можете найти в Менеджере пакетов вашего дистрибутива Linux. Вам достаточно выбрать Zenmap для установки. Nmap будет установлен (если его до этого нет в системе) автоматически, как зависимость пакета Zenmap .

После установки программы перейдите в меню: Applications > Network. Следует обратить внимание, что запуск утилиты Zenmap необходимо производить с правами суперпользователя root. так как для своей работы она требует привилегий администратора.

Такой запуск можно выполнить из командной строки:

Другой способ - запустить Zenmap через Меню > Приложения . Заходим под учетной записью пользователя root (в командной строке вводим su и затем пароль root'а ). После этого находим в Меню приложение Zenmap и выбираем его.

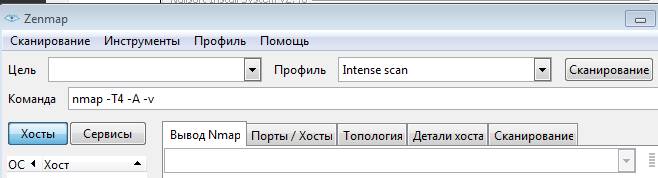

ИспользованиеПри первом запуске Zenmap мы увидим основное окно. Что же неоходимо нам для того, чтобы начать анализ сети?

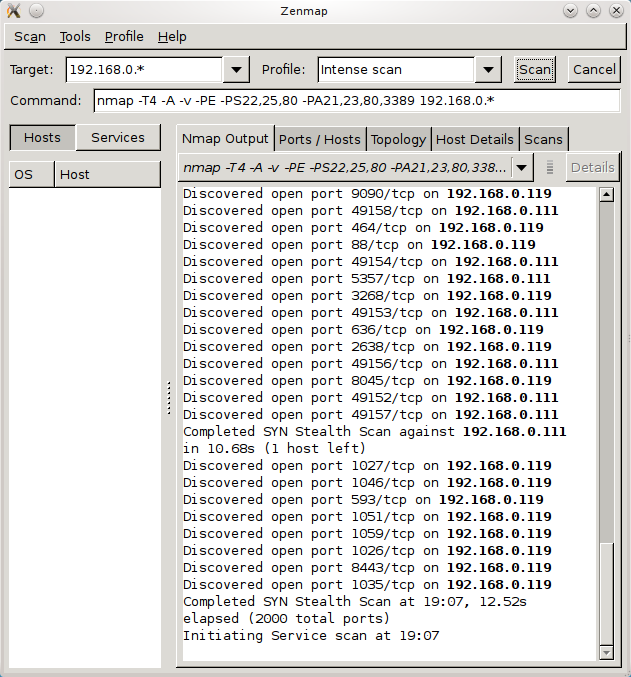

Первый шаг - нам нужно указать Цель (Target ). Это то, что мы будем анализировать. Допустим, нам нужно просмотреть сеть вида 192.168.0.100. Мы можем просканировать ее целиком - для этого введем диапазон 192.168.0.* в полеTarget. В этом случае будут проанализированы все доступные адреса локальной сети этого диапазона.

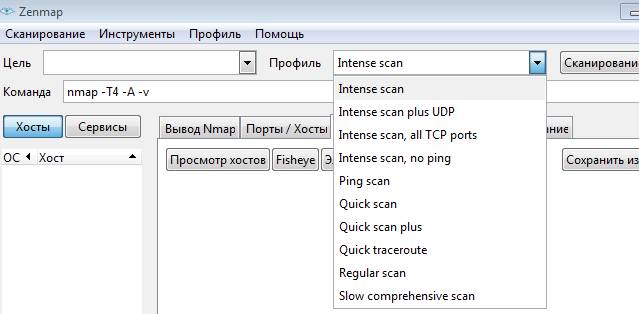

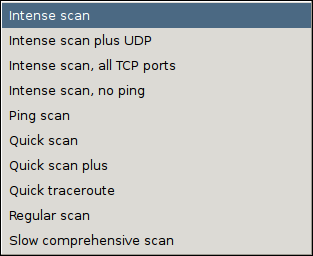

Второй шаг - это выбор Профиля сканирования. Поле Профиль (Profile ) имеет выпадающий список, в котором находятся шаблоны (наборы предустановленных параметров Nmap ) для анализа сети - от простого пингования до интенсивного сканирования. Хочу вас предупредить - последний вариант профиля может быть причиной выхода из строя оборудования в небольших сетях. Если у вас имеются роутеры или маршрутизаторы, то при сканировании они могут стать узким местом (в смысле - пропускной способности).

Когда вы выбираете профиль, то можете обратить внимание на происходящие изменения в строке Command. В зависимости от выбранного профиля меняются опции, с которыми запускается Zenmap. Точно такую же строку вы можете ввести в терминале. Другими словами, запуск Nmap с определенными параметрами в командной строке аналогичен запуску Zenmap с соотвествующим профилем.

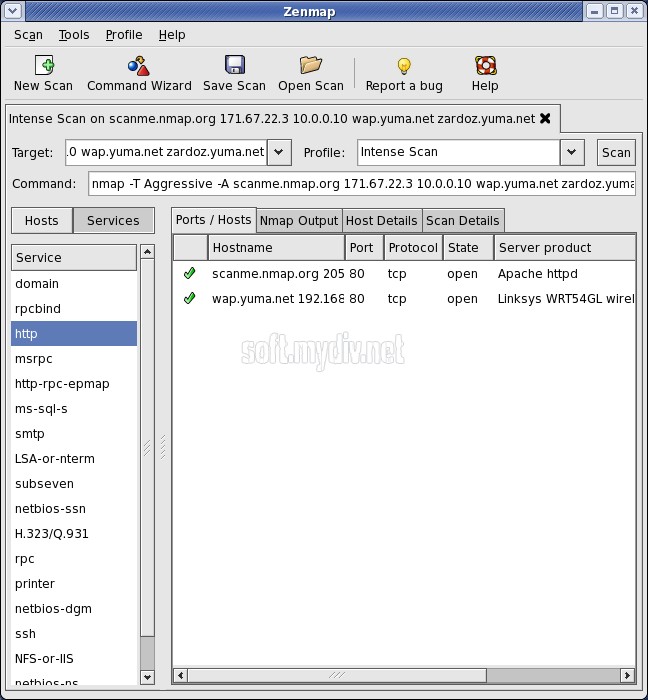

И так, профиль выбран. Нажимаем кнопку Scan. Процесс сканирования начался. В левом окне будут отображаться обнаруженные IP-адреса (хосты), в правом - лог сканирования.

Внимание. Обязательно дождитесь окончания сканирования, прежде чем переключаться на другие вкладки! Иначе процесс может преждевременно прерваться или вообще завершиться крахом Zenmap. И вы не получите нужных результатов.

На правой панели находятся различные вкладки. Каждая из них служит своей определенной цели.

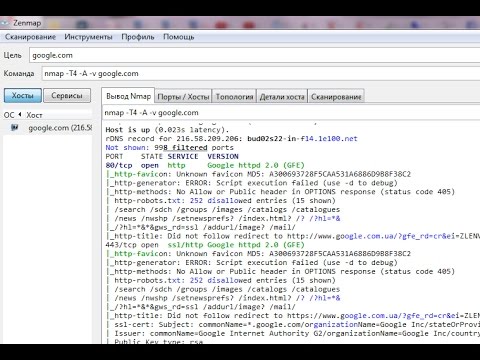

Nmap Output. Вкладка по умолчанию. Выводит все команды, выполняемые программой Nmap .

Ports Hosts. Показывает, какие порты на IP-адресах (хостах) открыты.

Topology. Представляет в графическом режиме (картинка) топологию сети.

Host details. Подробная информация о каждом отдельно выбранном хосте. Для того, чтобы выбрать нужный хост, достаточно просто щелкнуть на нем мыщью в левом окне программы.

Scans. Список всех сканирований, выполненных программой. Вы можете заново запустить любой из них, выбрав его из списка и щелкнув мыщью на кнопке Scan .

Как уже говорилось ранее, вкладка Топология (Topology ) является одной из самых важных для анализа сети. Когда вы перейдете на эту вкладку, то увидите облако (насколько оно большое - зависит от размера анализируемой сети) красных кружков и IP-адресов. Если сеть достаточно большая, в этом клубке хостов вы ничего не увидите и не поймете. Первое, что надо сделать в этом случае - воспользоваться слайдерами Zoom и RingGap. Первый (Zoom ) служит для масштабирования (увеличения или уменьшения) картинки, второй - для изменения расстояния между хостами, расположенными по кольцу. Как только вы настроете вид для удобного чтения, вы обнаружите много полезной информации для себя.

Более подробно изучить отдельный хост можно на вкладке Details. Но, для общего ознакомления с сетью и ее параметрами, вкладка Topology представляется наилучшим выбором.

Профили сканированияДля анализа сети в Zenmap вы можете использовать как профили по умолчанию (предустановленные), так и создавать свои собственные. Для того, чтобы создать свой профиль, щелкните на Profile. затем выберите Новыйпрофиль (NewProfile ) или Команда (Command ) или Редактироватьсуществующийпрофиль (EditCurrentProfile ). Если вы хотите внести небольшие изменения, достаточно выбрать необходимый профиль и затем отредактировать его. Например, на скриншоте показан измененный профиль, в который добавлена информация об операционной системе. Чтобы добавить эту информацию, выберите профиль, затем Profile > EditCurrentProfile. В новом окне открываем вкладку Scan и затем выбираем опцию "OS ". Кнопка SaveChanges сохраняет изменения и закрывает окно редактирования.

Если вы изменили какой-либо профиль, вам нужно перезапустить сканирование, чтобы получить результат от введенных изменений.

ЗаключениеZenmap является очень мощным инструментом для анализа сетей любого размера. Это великопная утилита, простая в использовании. К тому же она является OpenSource -программой. Редактор профилей позволяет настроить утилиту под специфические нужды. В этом и проявляется мощь и удобство сетевого сканера Zenmap .

Эта статья еще не оценивалась

Вы сможете оценить статью и оставить комментарий, если войдете или зарегистрируетесь .

Только зарегистрированные пользователи могут оценивать и комментировать статьи.

Привет всем читателям решил описать функционал популярного сканера безопасности.

Я знаю что сканер безопасности nmap уже обсуждался в статье но мне показалось что та информация была неполной и я решил добавить к уже сказанному пару вещей.

Кратко вспомним что такое этот Nmap

Nmap - это сканер бесопасности. С помощью nmap можно делать ещё немало полезных фокусов.

Например он может использоваться для поиска и определения запущенных в сети сервисов, определения типа используемой операционной системы, типа файрвола или же просто для быстрого определения хостов, находящихся в сети.

Синтаксис вызова утилиты из командной строки следующий:

nmap <опции> цель

К стати перед началом описания функционала хотелось бы сказать несколько слов о Zenmap.

Zenmap — GUI-утилита, облегчающая построение командной строки Nmap, а также обладающая некоторыми бонусами вроде построения графической карты сети.

Вообще говорят для начинающих это лучший способ познакомиться с nmap.

Скажу честно я ни разу не пользовался Zenmap поэтому долго говорить не буду, а если кому то подходит графическая оболочка, то там все команды идут с описанием и то что будет написано ниже к прочтению не обязательно если только вы не хотите потом перейти на консольную версию.

Итак, я думаю пора приступить к описанию.

Хотелось бы сказать о сканировании нескольких хостов.

Тут сканирование можно осуществлять двумя способами:

nmap –o turiget.com fimurok.de

nmap –o 200.200.200.1-132

в этом случае nmap произведёт сканирование адресов с 200.200.200.1 до 200.200.200.132

-sT Метод tcp connect. Наиболее общий метод сканирования tcp-портов. Функция connect, присутствующая в любой ОС, позволяет создать соединение с любым портом удаленной машины. Если указанный в качестве аргумента порт открыт и прослушивается сканируемой машиной, то результат выполнения connect будет успешным, в противном случае указанный порт является закрытым, либо доступ к нему заблокирован средствами защиты.

Этот метод сканирования легко обнаруживается сканируемым хостом.

-sS Метод tcp syn. При методе «полуоткрытого» сканирования полное соединение с сервером не устанавливается. Этот метод работает на основе отправления SYN пакета и ожидания ответа с присутствием в ответе флага syn|ack если такой пакет получен, то nmap сразу же отправляет Rst-пакет для сброса еще не установленного соединения.

Сканирование этим методом очень трудно засечь.

-sF,-sX,-sN "нуловимое" FIN, Xmas Tree и NULL-сканирование. Обычно этими опциями пользуются если по каким то причинам syn сканирование не привело к результатам. Но тут есть одна проблема с которой я буквально на днях столкнулся. Сканировал свой ноутбук на котором стоит OC Windows и сканирование этими тремя способами не привели к результату. Испугавшись полез в Интернет разузнать в чём тут дело и выяснилось что эти методы сканирования не работают с такими OC как:

Cisco, BSDI, IRIX, HP/UX и MVS и семейство Windows. Обидно но что поделаешь.

-sP ping-сканирование. Когда вам необходимо лишь узнать адреса активных хостов в сканируемой сети. Nmap может послать ICMP-сообщение на каждый IP-адрес, указанный вами.

-sV Режим сканировании который выдаст всю подноготную о том какие сервисы запущены на портах сканируемого хоста.

-sU Cканирование UDP-портов. Этот метод используется для определения, какие UDP-порты открыты на сканируемом хосте. Тут тоже есть одно небольшое но генерация ответов ICMP-сообщений о том что порт недоступен занимает некоторое время у каждой ос по разному. Поэтому иногда такое сканирование занимает достаточно долго времени.

И ещё одно, у ос windows ограничения на генерацию таких ответов не установлено)

-sA ACK-сканирование. Этот метод используется для определения набора правил файрволла. Он помогает определить, защищен ли сканируемый хост файрволлом или просто пакетным фильтром.

-sR Rpc-сканирование. Этот метод используется совместно с другими методами сканирования и позволяет определить программу, которая обслуживает rpc-порт, и номер ее версии. Для этого все открытые tcp/udp-порты хоста затопляются null-командами оболочки SunRPC, после чего определяются rpc-порты и закрепленные за ними программы. Таким образом, вы легко получаете информацию, которую могли бы получить с помощью команды ' rpcinfo -p', даже если portmapper сканируемого хоста закрыт файрволлом.

-sL Метод может использоваться в случае, когда вам необходимо определить имена большого количества хостов по их адресам и т.д.

-P0 Не производить ping-опрос хостов перед их сканированием

-O Позволяет по ответам предположительно определить ос и её версию.

-v Режим подробного отчета. Рекомендуется использовать в любых случаях. Поскольку Nmap подробно сообщает о ходе выполнения текущей операции.

-oN имя_файла --Создаёт отчёт.

-oA базовое имя файла --Записывает результаты во всех основных форматах. (нормальном, grep и XML)

-iR Если вы укажете эту опцию, Nmap будет сканировать случайно выбранные им хосты, адреса которых получены с помощью генератора случайных величин.

-g Указывает номер порта на вашем компьютере, который будет использоваться Nmap для осуществления сканирования.

Поднадоело уже писать…

Это основные функции nmap но и это не всё, остальные менее значительные но если вам всё же будет интересно то можете поискать в Интернете.

На этом я думаю всё.

Надеюсь эта статья помогла или открыла что то новое для вас.

Nmap как инструмент добычи информации